На тему извлечения данных из смартфонов под управлением iOS написано множество статей и книг, в том числе и книга за нашим авторством. Тем не менее, хотя многочисленные статьи и могут подробно осветить тот или иной метод доступа к информации, их нельзя рассматривать в качестве прямого руководства к действию в отрыве от общей ситуации. В данной работе мы рассмотрим все шаги, которые необходимо предпринять по отношению к конкретному устройству с целью максимально увеличить шансы на успешное извлечение информации. Мы постараемся полностью описать всю цепочку шагов, включающую процесс конфискации, хранения и транспортировки устройства, методы презервации данных и последовательность использования методов извлечения и анализа информации.

Содержание

Введение.

Использование программно-аппаратных комплексов.

Транспортировка и презервация данных.

Факторы, от которых зависит возможность доступа к данным..

Установлен ли код блокировки?.

Шаги для логического извлечения данных.

Неизвестный пароль: iOS 8..10.

Неизвестный пароль: iOS 11..12.

Известен ли код блокировки?.

Экран устройства заблокирован или разблокирован?.

iPhone включен или выключен?.

В каких случаях можно взломать код блокировки экрана.

Как работает взлом кода блокировки.

Режим блокировки порта передачи данных USB Restricted Mode.

Если телефон заблокирован, сломан или к нему нет доступа.

Заключение.

Использование программно-аппаратных комплексов

Спецслужбами всего мира закупаются программно-аппаратные комплексы, целью которых является получение доступа к информации в смартфонах пользователя. Не стали исключением и правоохранительные органы Российской Федерации, в лице Следственного комитета закупившие китайский комплекс для извлечения данных из многочисленных моделей телефонов, включая многие версии iPhone.

Заявления маркетологов могут создать ложное впечатление простоты и лёгкости анализа данных iPhone. В реальности все подобные комплексы накладывают целый ряд ограничений как по состоянию самого устройства (включено, выключено, известен ли код блокировки), так и по совместимости с версиями аппаратного и программного обеспечения. Так, закупленный Следственным комитетом комплекс декларирует поддержку устройств, работающих под управлением iOS версий с 10.0 по 11.1.2 включительно, что предполагает устройства, не получившие ни одного обновления после 2 декабря 2017. Кроме того, для успешного доступа к информации комплекс потребует разблокировать устройство, для чего нам потребуется узнать (у пользователя) или взломать (сторонними решениями – GrayKey или Cellebrite) код блокировки. Лишь после этого можно подключить телефон к программно-аппаратному комплексу и попытаться извлечь информацию.

В случаях, когда устройство не попадает в вилку технических возможностей имеющегося в распоряжении эксперта оборудования, над устройством потребуется произвести ряд действий, зависящих от множества факторов.

Транспортировка и сохранение данных

Как будет показано ниже, техническая возможность извлечения информации из iPhone принципиально зависит от того, в каком состоянии телефон поступил в лабораторию. Включено устройство или выключено? (Вероятность извлечь информацию из выключенного устройства существенно ниже, если неизвестен код блокировки.) Сколько времени прошло с момента последнего разблокирования? Как именно осуществлялась транспортировка устройства? Известен ли код блокировки? Влияние каждого из этих факторов в деталях мы рассмотрим в последующих разделах, здесь же приведём основные рекомендации по правильной транспортировке устройства и презервации данных.

- Если экран телефона выключен, необходимо проверить, включено ли устройство (проверка осуществляется коротким нажатием кнопки блокировки экрана – но не датчика отпечатка пальцев).

- Если устройство было конфисковано в выключенном состоянии, дополнительных действий не требуется. Транспортировку устройства следует осуществлять в клетке Фарадея; подключать телефон к зарядному устройству не требуется.

- Если устройство включено, его необходимо незамедлительно поместить в клетку Фарадея с целью изолирования от беспроводных сетей. Выключать устройство категорически не рекомендуется: выключение приведёт к невозможности расшифровки внутреннего хранилища устройства без ввода корректного кода блокировки (биометрические средства аутентификации после холодной загрузки устройства деактивированы).

- В клетке Фарадея телефон необходимо подключить к источнику питания (портативный аккумулятор) с целью не допустить разрядки аккумулятора и в результате – выключения устройства в процессе транспортировки. Подключение в источнику питания настоятельно рекомендуем осуществлять через переходник (например, такой). Это делается для того, чтобы не допустить перехода устройства в защитный режим USB Restricted Mode, который делает невозможным дальнейшие манипуляции с устройством, блокируя возможность автоматизированного подбора кода блокировки.

- При невозможности использовать клетку Фарадея устройство необходимо перевести в «полётный» режим. Для этого разблокируйте экран iPhone и вызовите панель управления (в зависимости от модели и версии iOS – смахивающий жест от нижнего или верхнего края экрана либо из правого верхнего угла). В панели управления активируйте режим «в самолёте». Эта возможность доступна даже в заблокированных устройствах. Всё так же настоятельно рекомендуем подключить устройство к переходнику, чтобы не допустить перехода устройства в защитный режим USB Restricted Mode.

Внимательное следование рекомендованной процедуре позволит максимизировать шансы на успешное извлечение информации из устройства в лаборатории.

Факторы, от которых зависит возможность доступа к данным

Принципиальная возможность доступа к информации зависит как от того, в каком состоянии (включено, выключено, заблокировано или нет) находится устройство, а также от того, известен ли код блокировки. В официальном блоге «Элкомсофт» регулярно публикуются статьи, в которых детально описываются различные способы получения доступа к данным. Какие из описанных способов можно применить к конкретному устройству и в какой именно последовательности? Получится ли это сделать вообще, а если получится – сколько времени займёт взлом и на какой результат можно рассчитывать?

Многое будет зависеть как от модели устройства, так и от установленной на нём версии iOS (информация о версии операционной системы может быть как доступна, так и недоступна в зависимости от факторов, которые будут описаны ниже). Но даже iPhone вполне очевидной модели с точно известной версией iOS может находиться в одном из множества состояний, и именно от этого будет зависеть набор доступных эксперту методов и инструментов.

В данной публикации мы будем рассматривать исключительно поколения iPhone, оборудованные 64-разрядными процессорами с аппаратной подсистемой безопасности Secure Enclave. В этот список входят модели iPhone 5s и SE, все версии iPhone 6/6s/7/8/Plus и вся линейка устройств iPhone X включая версии Xs, Xr и Xs Max. С точки зрения возможности извлечения данных эти устройства отличаются мало (за исключением старых поколений при использовании услуг компании Cellebrite). Отметим, что все эти модели совместимы с последней на текущий момент версией iOS 12.

Установлен ли код блокировки?

Apple может использовать максимально стойкое шифрование, создать сложнейшую многоуровневую защиту, но защитить пользователей, которые не используют код блокировки, не сможет никто. Если на исследуемый iPhone не установлен код блокировки, процесс извлечения информации из него в большой степени тривиален вне зависимости от используемой на устройстве версии iOS. Процесс извлечения данных может занять довольно длительное время: на копирование 100ГБ данных уходит порядка 2 часов. Что для этого требуется? Ниже – краткая пошаговая инструкция.

Шаги для логического извлечения данных

- Подключить iPhone к компьютеру

- Установить доверенные отношения, подтвердив запрос Trust this computer? на телефоне

- Для подтверждения запроса нужно ввести код блокировки; если код блокировки не установлен, то система не станет его запрашивать

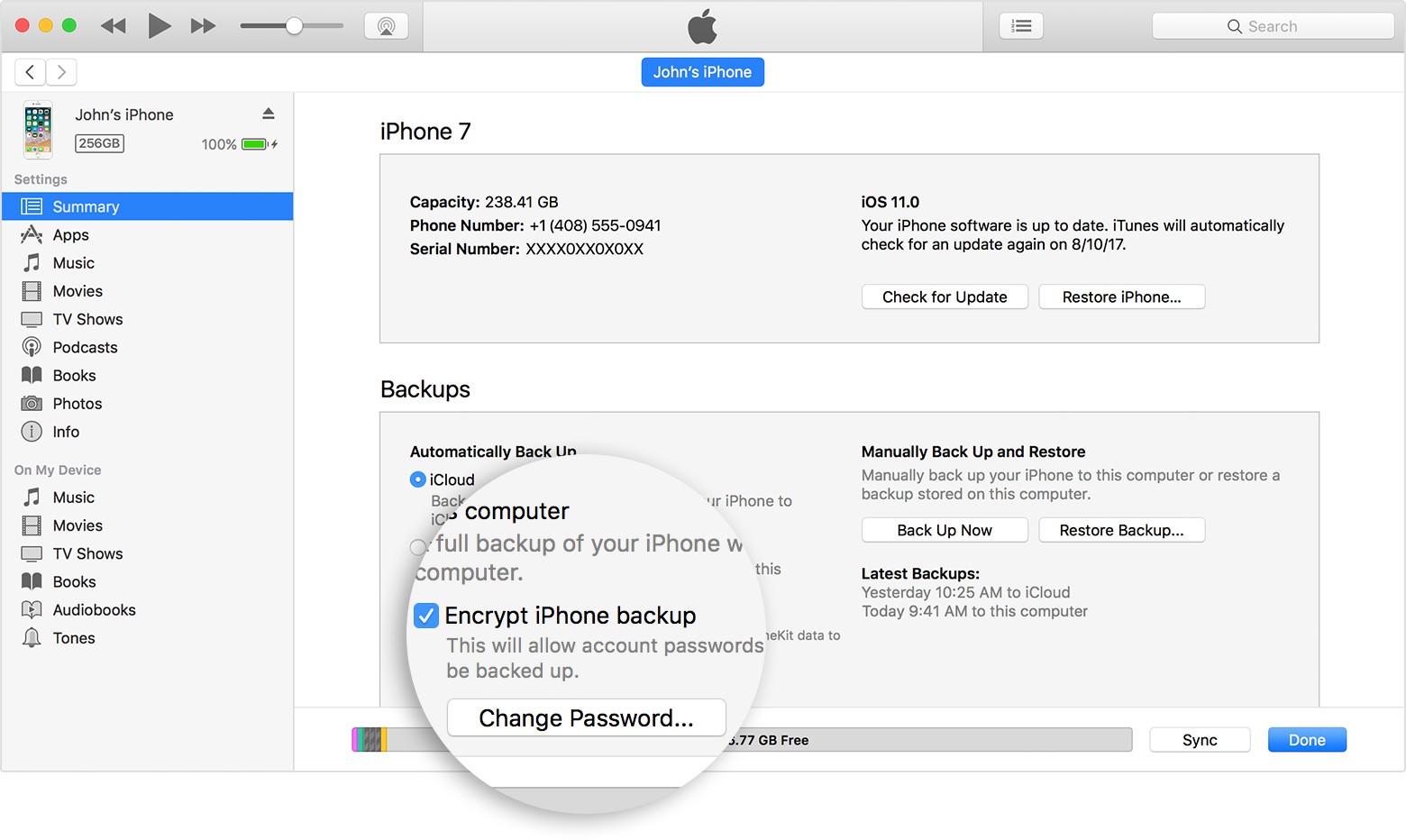

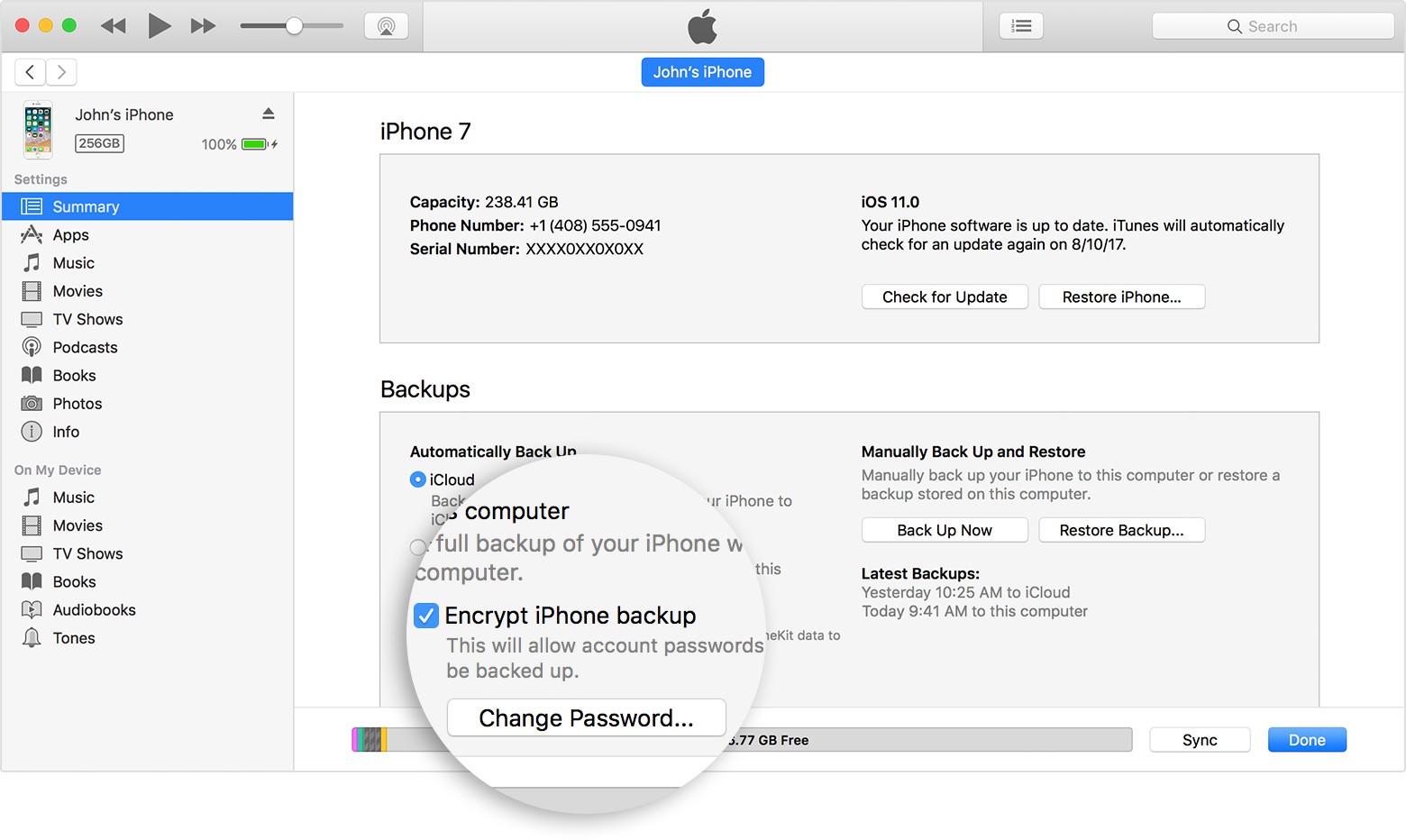

- Проверить, установлен ли пароль на резервную копию (в iTunes либо Elcomsoft iOS Forensic Toolkit) по инструкции

- Если пароль на резервную копию установлен, а устройство работает под управлением iOS 11 или 12 – сбросить пароль резервной копии по инструкции

- Установить временный пароль на резервную копию (при использовании Elcomsoft iOS Forensic Toolkit временный пароль «123» будет установлен автоматически)

- Создать резервную копию

- Расшифровать резервную копию или открыть в приложении для анализа

Опишем шаги более подробно.

Для осуществления логического извлечения данных iPhone необходимо подключить к компьютеру, установить доверенные отношения и создать резервную копию. Для создания резервной копии можно воспользоваться как специализированным ПО (Elcomsoft iOS Forensic Toolkit), так и штатным приложением iTunes (отключив предварительно двустороннюю синхронизацию).

После этого необходимо проверить, установлен ли на резервную копию пароль.

Если пароль не установлен, установите временный пароль, после чего создайте резервную копию заново. Для чего устанавливается пароль на резервную копию? Дело в том, что заметная часть информации в резервных копиях iOS шифруется даже тогда, когда пользователь не установил соответствующий пароль. В таких случаях в качестве ключа шифрования используется уникальный для каждого устройства двоичный ключ, взломать который не представляется возможным. Если же установить на резервную копию любой известный пароль, то вся резервная копия, включая «секретные» данные, будет зашифрована этим же паролем. После расшифровки файлов появится доступ к защищённому хранилищу keychain – то есть, ко всем паролям пользователя, сохранённым в браузере Safari и многих встроенных и сторонних приложениях.

Неизвестный пароль: iOS 8..10

Если же пароль на резервную копию установлен и неизвестен, дальнейшие шаги будут зависеть от версии iOS, установленной на исследуемом iPhone. Для устройств, работающих на старых версиях iOS (8.x-10.x), единственный вариант – перебор. И если для iOS 8-10.1 скорость атаки была приемлемой (сотни тысяч паролей в секунду на GPU), то начиная с iOS 10.2 лобовая атака может не привести к ожидаемому результату: скорость перебора не превышает сотен паролей в секунду даже при использовании мощного графического ускорителя.

Один из возможных векторов атаки – извлечение паролей, которые пользователь сохранил на компьютере в браузерах и почтовых клиентах. Для этого можно воспользоваться приложением Elcomsoft Internet Password Breaker, которое мгновенно извлечёт все сохранённые пароли и создаст на их основе словарь для атаки. Такая, казалось бы, простая тактика позволяет успешно подобрать неизвестные пароли приблизительно в 60% случаев.

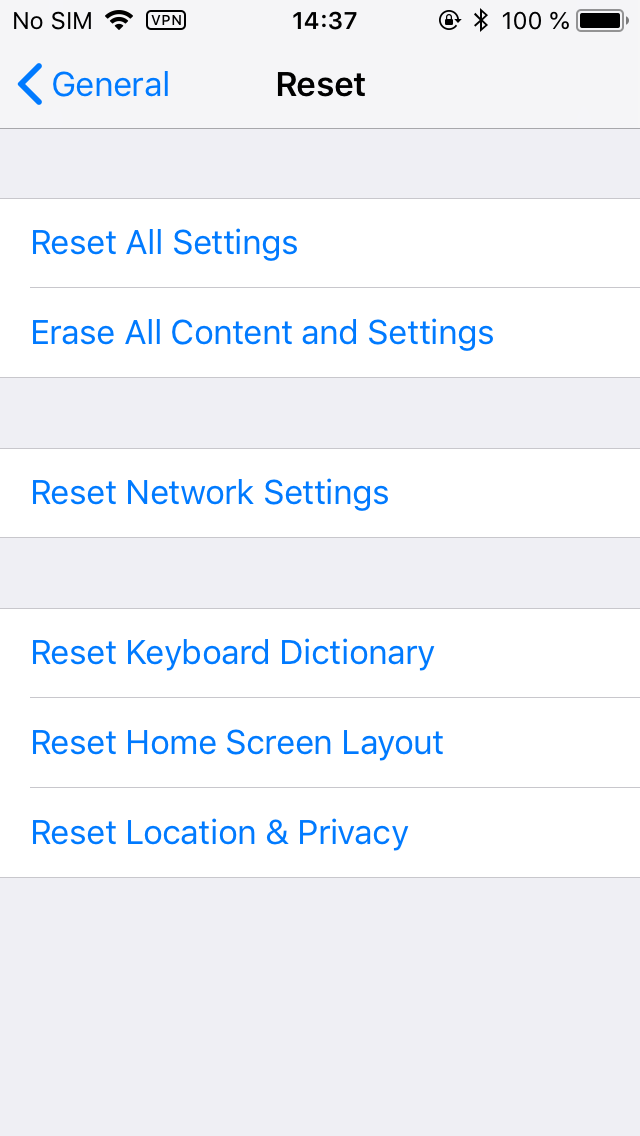

Неизвестный пароль: iOS 11..12

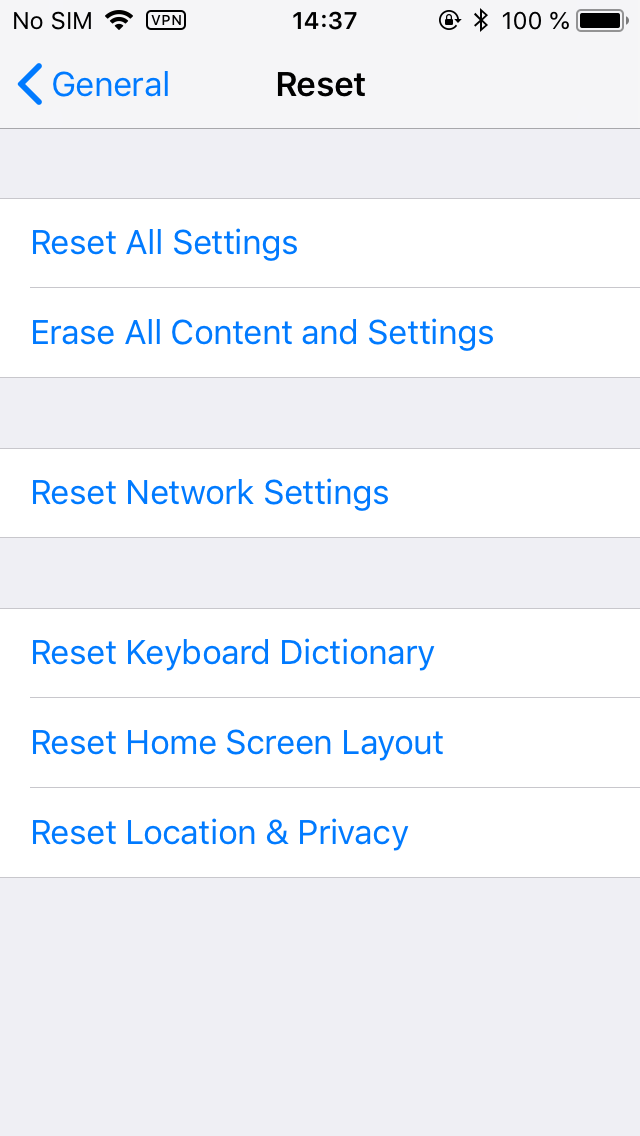

Устройства на iOS 11 и 12 позволяют запросто сбросить пароль на резервную копию прямо из настроек iPhone (при этом сбросятся некоторые настройки – такие, как яркость экрана и пароли Wi-Fi, но все приложения и их данные, а также пароли пользователя в keychain останутся на своём месте). Если установлен код блокировки – его потребуется ввести, но если он не установлен, то сброс пароля на резервную копию – дело нескольких кликов. Детальная инструкция доступна по ссылке https://blog.elcomsoft.com/2017/09/new-security-measures-in-ios-11-and-their-forensic-implications/.

Для сброса пароля на резервную копию используйте команду “Reset All Settings”. Она сбросит лишь некоторые настройки, включая пароль на резервную копию, но не затронет данные.

Что ещё можно извлечь из устройства с пустым кодом блокировки? Не прибегая к взлому через jailbreak, можно извлечь следующий набор данных:

- Полная информация об устройстве

- Информация о пользователе, учётных записях Apple, номере телефона (даже если SIM-карту извлекли)

- Список установленных приложений

- Медиа-файлы: фото и видео

- Файлы приложений (например, документы iBooks)

- Системные журналы crash logs (в них, в частности, можно обнаружить информацию о приложениях, которые были впоследствии деинсталлированы из системы)

- Про резервную копию в формате iTunes, в которую попадут данные многих (не всех) приложений и пароли пользователя от социальных сетей, веб-сайтов, маркеры аутентификации и многое другое, мы уже рассказали.

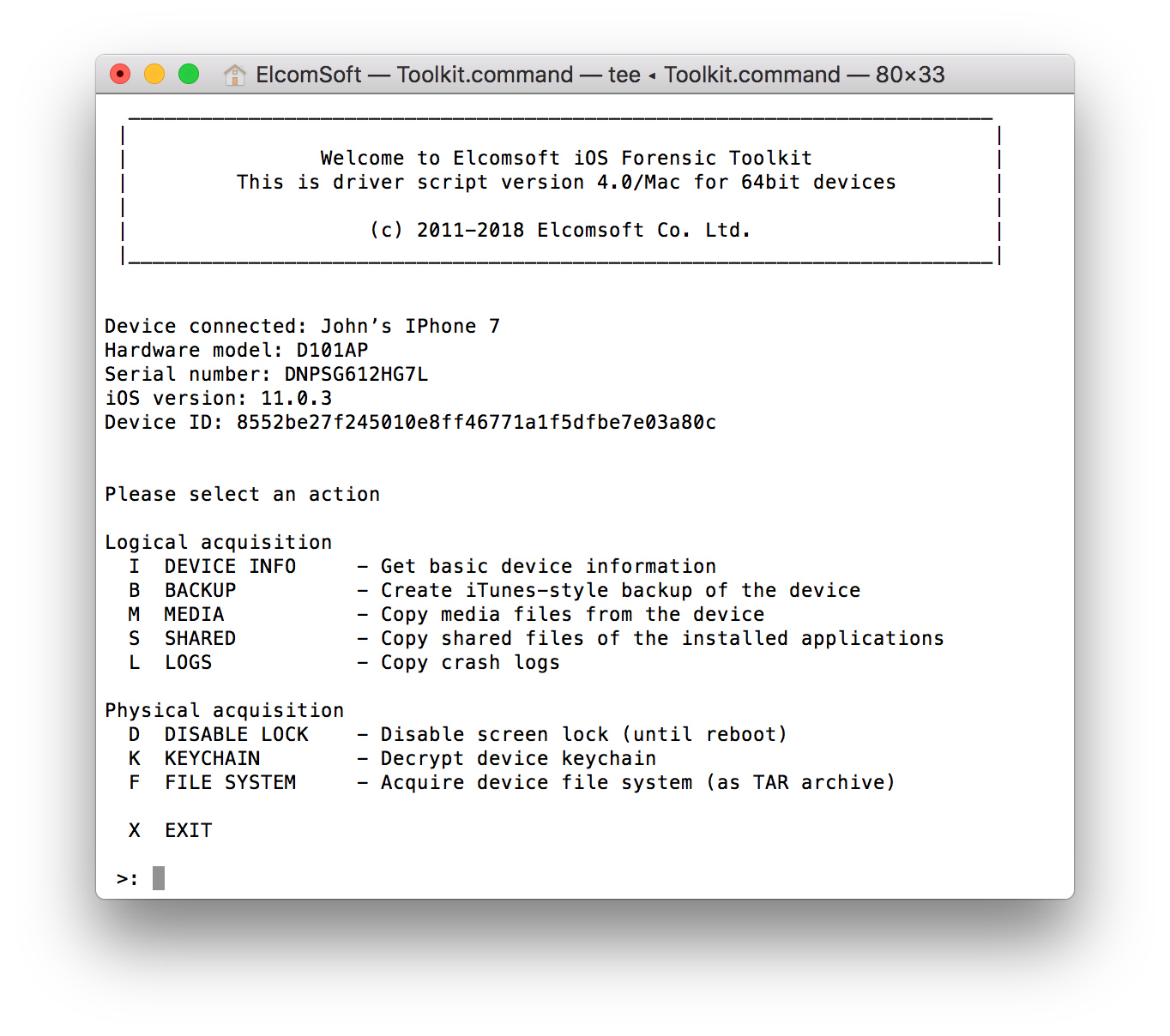

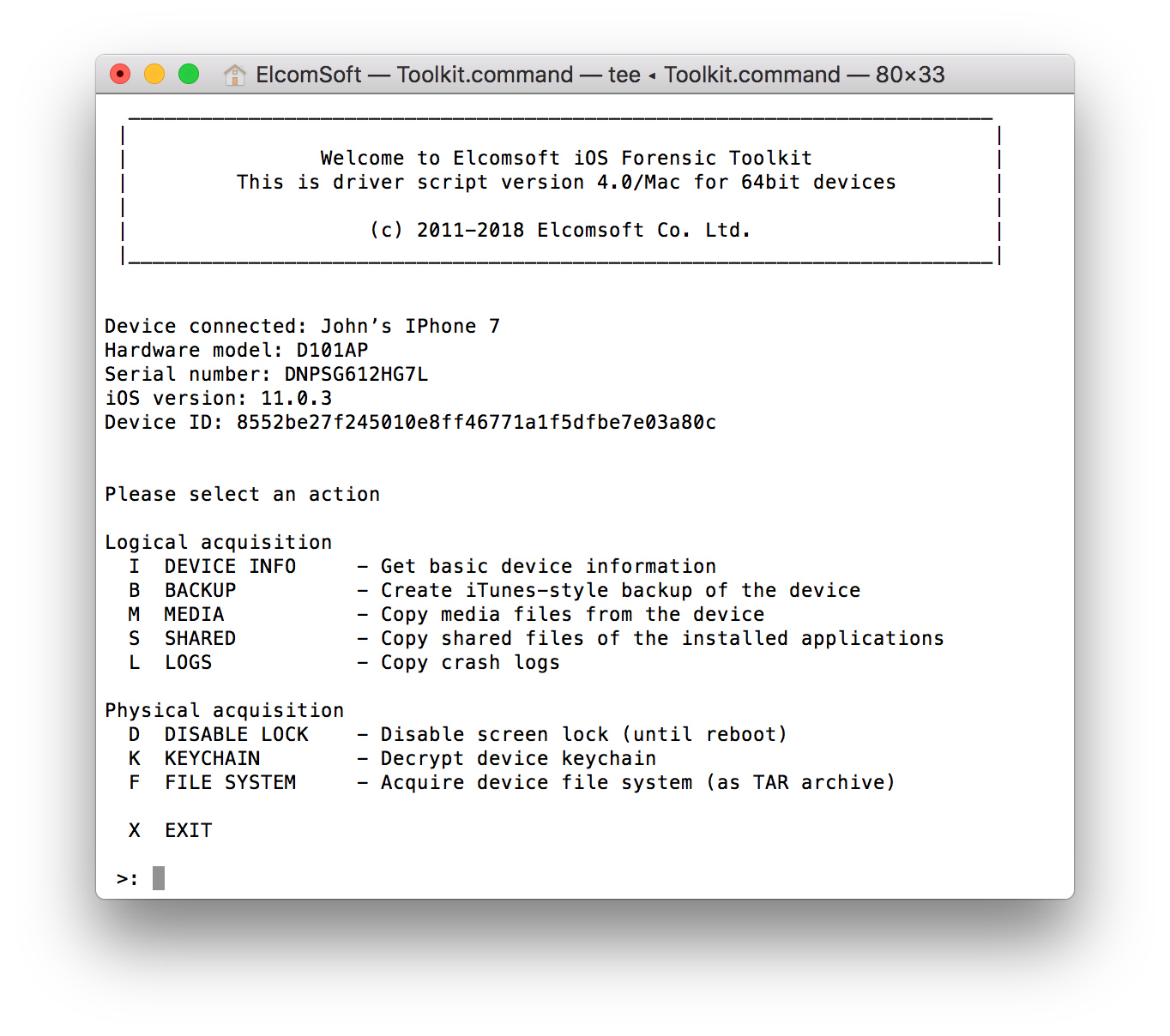

Для извлечения этих данных рекомендуем воспользоваться приложением Elcomsoft iOS Forensic Toolkit.

Следующим шагом (если не хватило информации, извлечённой из резервной копии, или если не удалось подобрать пароль к зашифрованной резервной копии) – установка jailbreak и физическое извлечение данных. На данный момент jailbreak существует для всех версий iOS 8.x, 9.x, 10.0-11.2.1. Для iOS 11.3.x существует jailbreak Electra, который работает и на более ранних версиях iOS 11.

Для установки jailbreak можно воспользоваться одной из публично доступных утилит (Meridian, Electra и так далее) и инструментом Cydia Impactor. Существуют альтернативные способы взлома – например, эскалация привилегий без установки публичного jailbreak при помощи эксплуатации известной уязвимости (для версий iOS 10-11.2.1 это одна и та же уязвимость, информацию о которой, включая готовый исходный код, опубликовали специалисты Google). Объединяет все эти способы общий момент: для их использования необходимо, чтобы iPhone был разблокирован и связан с компьютером (установлены доверенные отношения).

Следующий шаг после установки jailbreak – извлечение образа файловой системы. Для этого в лучшем случае достаточно открыть с телефоном сессию по протоколу SSH и выполнить на iPhone цепочку команд; в более сложных случаях потребуется вручную прописать нужные пути в PATH либо воспользоваться готовым продуктом. Результатом будет готовый TAR файл, который будет передан через туннельное соединение.

Закупленный Следственным комитетом комплекс iDC-4501 позволяет осуществить эскалацию привилегий в iPhone, работающих под управлением iOS версий с 10.0 по 11.1.2 включительно, после чего извлечь из устройства данные.

Для извлечения информации в автоматизированном режиме рекомендуем воспользоваться утилитой Elcomsoft iOS Forensic Toolkit.

Если же на iPhone работает iOS 11.4 или более свежая версия, то jailbreak придётся отложить до выхода соответствующей утилиты. В этом случае службу сослужит резервная копия (а также извлечение общих файлов приложений, фотографий и медиа-файлов и некоторых системных журналов).

В резервную копию попадает не всё. К примеру, в ней не сохраняется переписка в Telegram, в неё не попадают сообщения электронной почты, а история данных местоположения пользователя исключительно лаконична. Тем не менее, резервная копия – это уже немало.

Что происходит в случаях, когда пользователь установил код блокировки?

Даже самые беспечные пользователи вынуждены использовать пасскод, если таково требование политики безопасности их работодателя или если они хотят использовать Apple Pay. Для эксперта имеет принципиальное значение, известен ли код блокировки или нет. Начнём с простого.

Известен ли код блокировки?

Если код блокировки известен, то с устройством можно проделать целый ряд манипуляций. В частности, при помощи кода блокировки можно разблокировать устройство и расшифровать таким образом зашифрованный раздел данных даже после холодной загрузки. Кроме того, при помощи одного лишь кода блокировки можно сменить пароль от Apple ID (с целью провести извлечение данных из «облака» iCloud), сбросить привязку к iCloud и отключить activation lock, включить или выключить двухфакторную аутентификацию, сохранить пароли из локального keychain в облако и извлечь их из него. Для устройств с iOS 11 и более новых – можно сбросить пароль на резервную копию, установить собственный и расшифровать пароли от сайтов, разнообразных учётных записей социальных сетей и приложений.

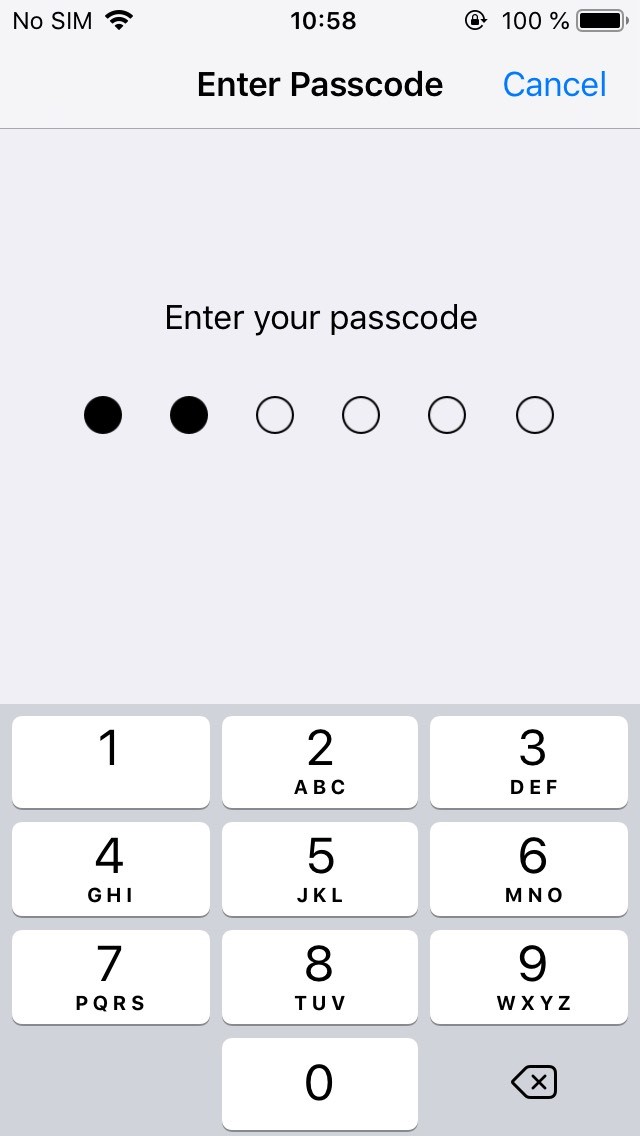

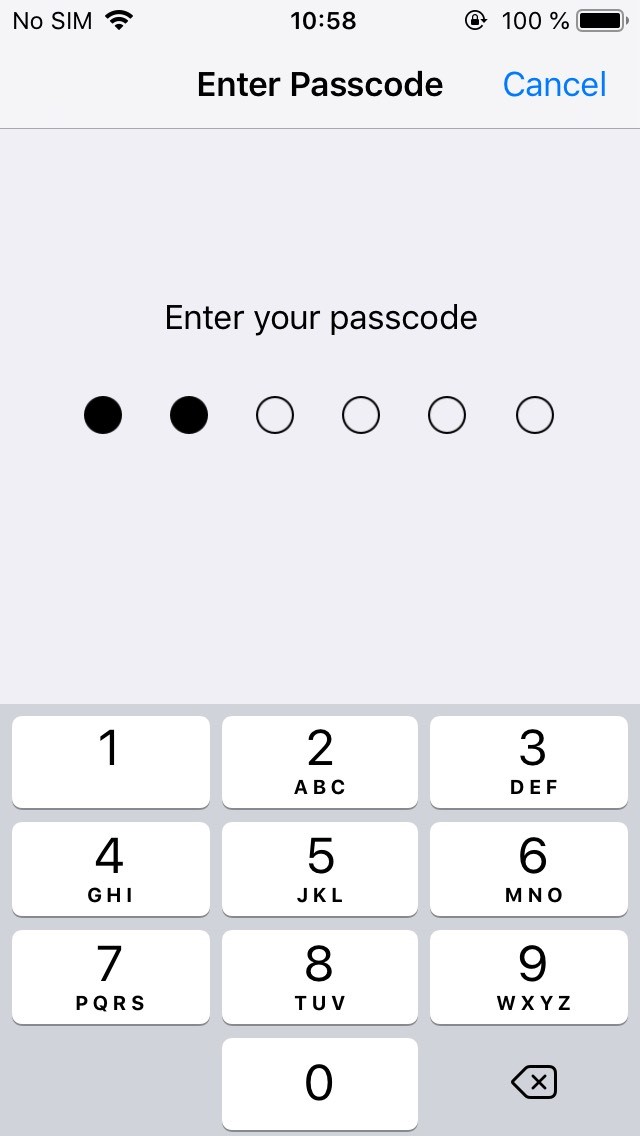

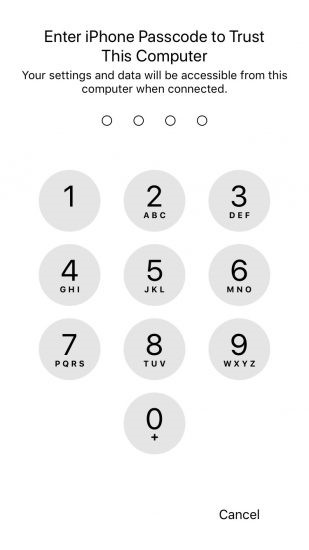

В iOS 11 и более новых код блокировки, если он установлен, потребуется и для установления доверенных отношений с компьютером. Это необходимо как для снятия резервной копии (здесь могут быть и другие варианты – например, через файл lockdown), так и для установки jailbreak.

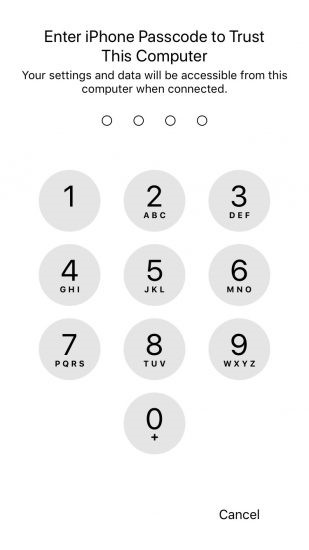

Для установки доверия между iPhone и компьютером в iOS 11 и более новых требуется ввести код блокировки.

Получится ли установить jailbreak и вытащить те немногие, но потенциально ценные для расследования данные, которые не попадают в резервную копию? Это зависит от версии iOS.

- iOSx-9.x: jailbreak есть практически для всех комбинаций ОС и платформ.

- iOSx-11.1.2: jailbreak использует открытый эксплойт, обнаруженный специалистами Google. Работает на всех устройствах.

Закупленный Следственным комитетом комплекс iDC-4501 позволяет осуществить эскалацию привилегий в iPhone, работающих под управлением iOS версий с 10.0 по 11.1.2 включительно, после чего извлечь из устройства данные.

- iOS2-11.3.x: jailbreak существует и может быть установлен.

- iOS4 и выше: в настоящий момент jailbreak не существует.

А что, если код блокировки неизвестен? В этом случае вероятность успешно извлечь хоть что-нибудь начинает снижаться. Впрочем, даже в этом случае остаются варианты, зависящие от того, в каком состоянии поступил на анализ телефон и какая версия iOS на нём установлена.

Экран устройства заблокирован или разблокирован?

Далеко не всегда в руки эксперта попадает заблокированный телефон, для которого известен код блокировки. Во время оперативно-розыскных мероприятий возможно получение и разблокированного устройства. Иногда пользователь вводит код блокировки, но чаще – разблокирует телефон посредством биометрических данных (датчика отпечатка пальцев или сканера лица).

В iOS встроены защитные механизмы, ограничивающие время, в течение которого датчики Touch ID и Face ID сохраняют работоспособность. Спустя определённое время, которое может отсчитываться как с момента последней разблокировки любым методом, так и с момента последнего ввода кода блокировки, iPhone при очередной попытки разблокировать устройство вместо биометрической идентификации может предложить ввести код блокировки.

На эту тему мы многократно писали. Здесь упомянем, что биометрические датчики отключаются или спустя 48 часов с момента последней разблокировки, или спустя 8 часов, если пользователь не вводил код блокировки в течение 6 дней, или после 5 неудачных попыток сканирования, или после того, как пользователь активирует режим SOS, появившийся в iOS 11.

Если в руках эксперта iPhone, экран которого разблокирован, рекомендуем выполнить следующую последовательность действий.

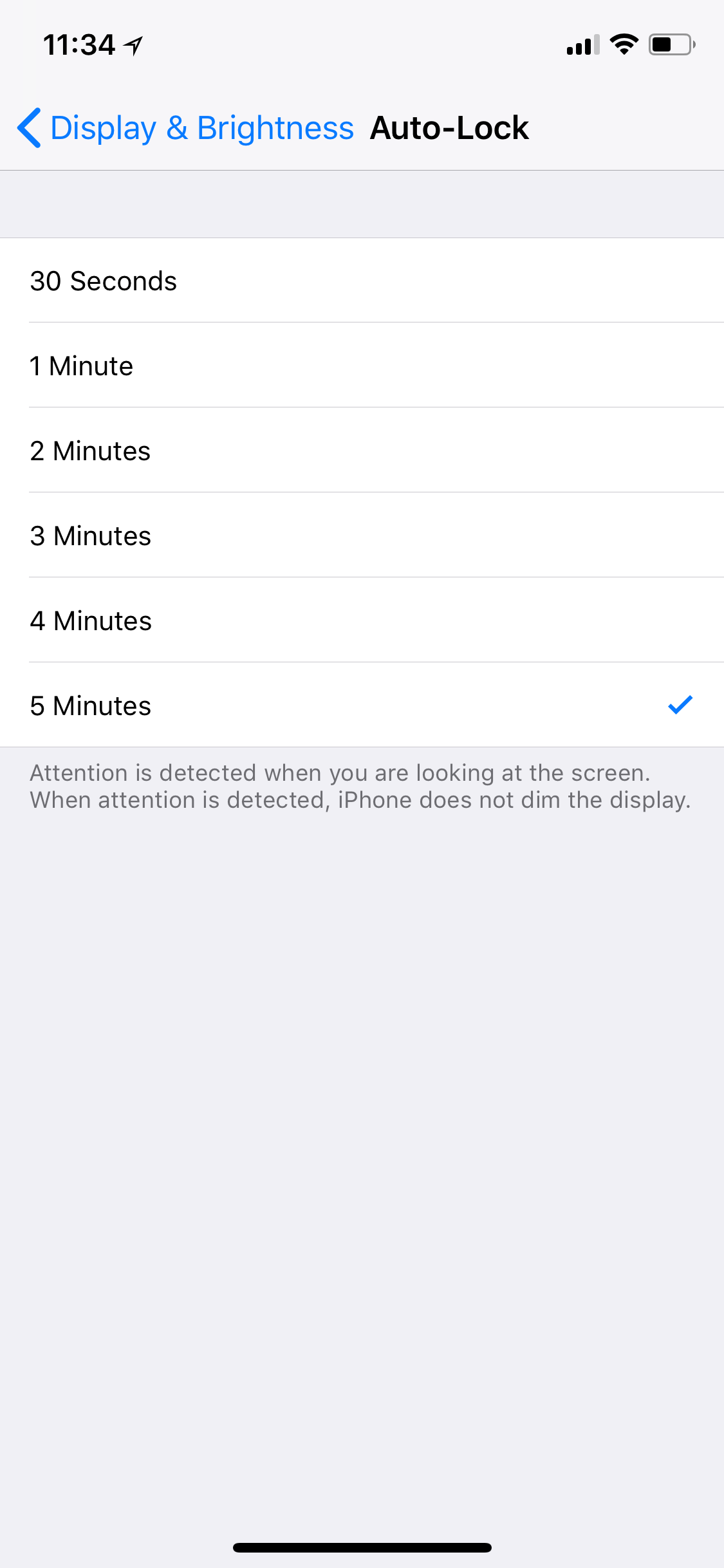

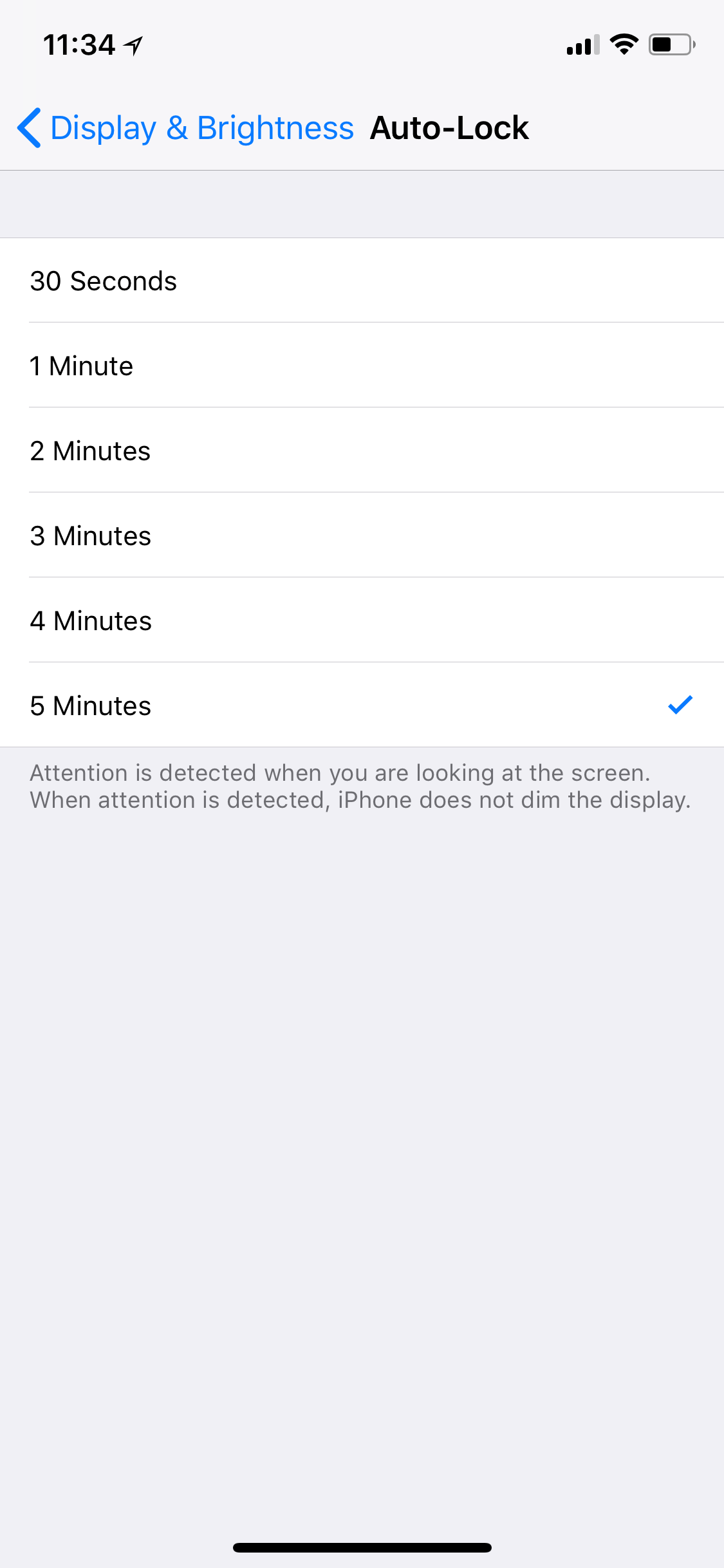

- Сделайте попытку отключить автоматическую блокировку экрана в настройках устройства. Нужно иметь в виду, что если на телефоне установлена корпоративная политика Exchange или MDM, такая возможность может быть заблокирована.

На изображении выше показан момент, когда корпоративная политика безопасности не позволяет отключить автоматическую блокировку. При транспортировке устройства стандартным решением в таких случаях является назначение ответственного сотрудника, который будет периодически взаимодействовать с экраном телефона, не давая устройству «уснуть».

- Подключите телефон к компьютеру и попытайтесь установить доверенные отношения. Для iOS c 8 по 10 для этого достаточно подтвердить запрос Trust this computer? Для iOS 11 и выше потребуется ввести код блокировки телефона. Если же код блокировки не известен, можно попробовать найти на компьютере пользователя файл lockdown (мы подробно писали о них в этой статье).

- Если удалось установить доверенные отношения или обнаружен действующий файл lockdown, создайте резервную копию устройства. Внимание: если резервная копия оказалась защищена неизвестным паролем, вы можете попробовать сбросить пароль (iOS 11 и выше) или подобрать его при помощи Elcomsoft Phone Breaker (для всех версий iOS).

- Если же доверенные отношения установить не удалось, а файл lockdown не нашёлся или срок его действия истёк, одним из немногих оставшихся решений будет комплекс GrayKey для подбора кода блокировки. Альтернативный вариант – услуги компании Cellebrite (оказываются только полиции и спецслужбам некоторых стран). Обоим решениям будет гораздо проще работать, если вы предоставите им телефон в разблокированном состоянии.

Очень важно не допустить перехода устройства в защитный режим USB Restricted Mode, который появился в iOS 11.4.1. В этом режиме спустя час после блокировки экрана устройства и отключения телефона от компьютера или цифрового переходника Lightning полностью блокируется обмен данных по протоколу USB, что делает невозможным использование решений Cellebrite и GrayKey.

Подробнее про файлы lockdown можно почитать в статье Acquisition of a Locked iPhone with a Lockdown Record. Для того, чтобы получить возможность обмениваться данными с компьютером, iPhone требует установления доверенного соединения, в процессе которого создаётся пара криптографических ключей. Один из пары ключей сохраняется в самом устройстве, а второй передаётся на компьютер, где и хранится в виде обычного файла. Если такой файл скопировать на другой компьютер или использовать для связи с телефоном при помощи специализированного ПО, то iPhone использует ключ из этого файла для обмена данными и с новым компьютером. Сами файлы сохраняются по следующим путям:

Windows Vista, 7, 8, 8.1, Windows 10: %ProgramData%\Apple\Lockdown

(Пример файла: C:\ProgramData\Apple\Lockdown\6f3a363e89aaf8e8bd293ee839485730344edba1.plist)

Windows XP: %AllUsersProfile%\Application Data\Apple\Lockdown

(Пример имени файла: C:\Documents and Settings\All Users\Application Data\Apple\Lockdown\6f3a363e89aaf8e8bd293ee839485730344edba1.plist)

macOS: /var/db/lockdown

В названии файла присутствует уникальный идентификатор устройства (iPhone или iPad). Узнать уникальный идентификатор довольно просто, выполнив запрос информации при помощи Elcomsoft iOS Forensic Toolkit. UUID будет сохранён в XML-файл:

<?xml version=”1.0″ encoding=”UTF-8″?>

<!DOCTYPE plist PUBLIC “-//Apple//DTD PLIST 1.0//EN” “http://www.apple.com/DTDs/PropertyList-1.0.dtd“>

<plist version=”1.0”>

<dict>

<…>

<key>UniqueDeviceID</key>

<string>0a226c3b263e004a76e6199c43c4072ca7c64a59</string>

</dict>

</plist>

Необходимо отметить, что срок жизни lockdown-файлов в iOS 11 и более новых версиях iOS имеет ограничения и в точности не известен. Экспериментально удалось установить, что устройства, которые не подключались к доверенному компьютеру дольше двух месяцев, могут потребовать повторного установления доверенных отношений – так что старые файлы могут не сработать.

Закупленный Следственным комитетом комплекс iDC-4501 позволяет осуществить эскалацию привилегий в разблокированном iPhone, работающем под управлением iOS версий с 10.0 по 11.1.2 включительно, после чего извлечь из устройства данные. Для iOS 11.0-11.1.2, возможно, потребуется или ввести код блокировки, или использовать файл lockdown (данный момент в документации комплекса не освещён, как и возможность взлома пасскода для любых iPhone под управлением iOS свежее, чем iOS 7.x).

Несколько больший объём информации можно получить, если имеется доступ к биометрике пользователя – его отпечатку пальца или лицу. В таком случае удастся просмотреть пароли из локального хранилища keychain.

iPhone включен или выключен?

От того, включен или выключен поступивший на исследование телефон, зависит очень и очень многое. Если iPhone включен, то велик шанс на то, что владелец разблокировал устройство хотя бы раз с момента включения. В свою очередь это означает наличие доступа к зашифрованному пользовательскому разделу – то есть, к установленным приложениям и их данным, системным журналам и многому другому. В телефоне, который был хотя бы раз разблокирован, работают сервисы AFC, служба создания резервных копий, есть возможность доступа к тем данным, к которым приложения открыли доступ. Наконец, можно извлечь фотографии. Для доступа к данным даже не придётся разблокировать телефон: при определённых условиях достаточно будет воспользоваться lockdown-файлом, извлечённым из компьютера пользователя. Если же такого файла нет, можно попытаться разблокировать телефон датчиком отпечатка Touch ID или сканером лица Face ID.

Если на анализ поступил включенный iPhone с заблокированным экраном, рекомендуем следующую последовательность действий:

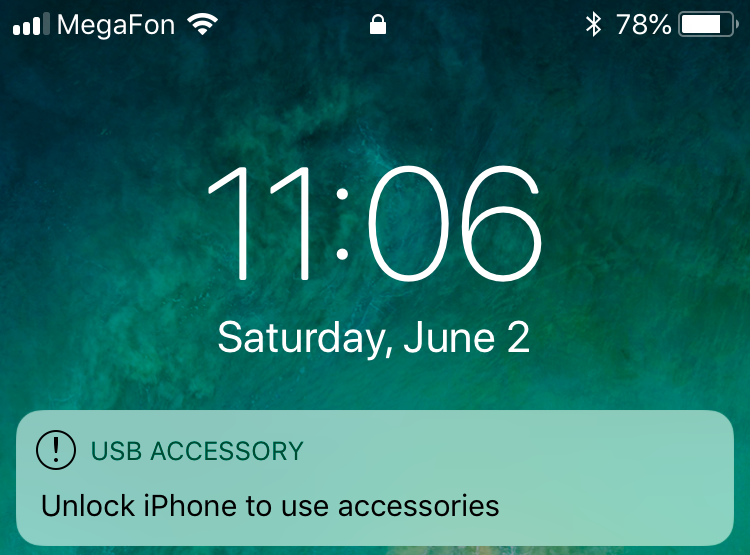

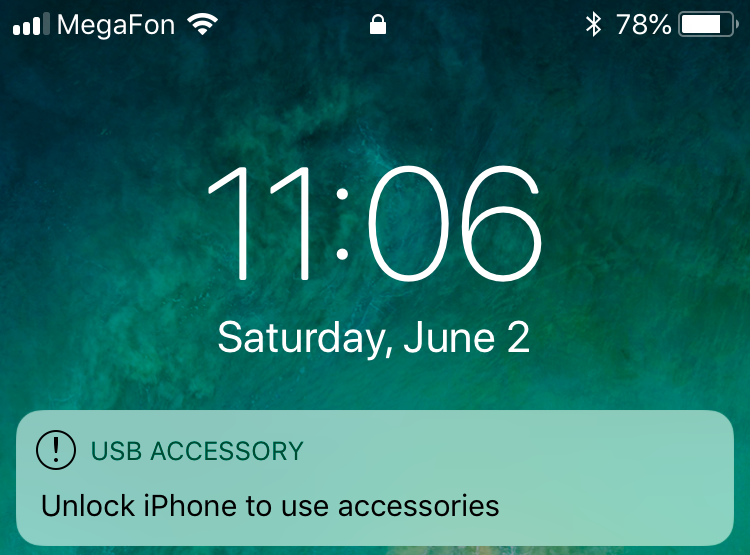

- Подключить телефон к компьютеру. Если на телефоне появилось сообщение «Unlock iPhone to use accessories», а компьютер не обнаруживает устройства, то, вероятно, на телефоне работает iOS4.1 или более новая и прошло больше часа с момента, когда пользователь в последний раз разблокировал устройство. Этот режим имеет название USB restricted mode и является реакцией Apple на появление сервисов по взлому кода блокировки – в первую очередь GrayKey и Cellebrite. Увы, если телефон перешёл в режим ограничения USB, то не удастся ни воспользоваться lockdown-файлом, ни подобрать код блокировки при помощи сервисов GrayKey или Cellebrite. Не поможет ни перезагрузка, ни даже восстановление прошивки через recovery mode с сохранением данных. Единственная возможность – разблокировать телефон при помощи Face ID, Touch ID (о них – ниже; время, в течение которого можно использовать биометрику для разблокировки – ограничено). Наконец, телефон всегда можно разблокировать посредством ввода правильного кода блокировки.

- Если же телефон подключился к компьютеру, то первое, что нужно сделать – получить информацию об устройстве. В Elcomsoft iOS Forensic Toolkit для этого служит команда (I)nformation. Даже без установления доверенных отношений с компьютером можно узнать версию iOS, точный идентификатор модели, серийный номер устройства и возможно – номер телефона пользователя (даже если из телефона извлекли SIM-карту). В зависимости от установленной версии iOS могут быть доступны те или иные способы получить доступ к пользовательским данным.

- Если телефон подключился к компьютеру и при этом на руках имеется файл lockdown с компьютера пользователя, то при помощи этого файла можно попытаться создать свежую резервную копию. Даже при не самом удачном стечении обстоятельств (lockdown-файл сохранил работоспособность, но телефон не был разблокирован ни разу после включения) удастся извлечь из телефона расширенную информацию об устройстве. Если же телефон был разблокирован хотя бы единожды после того, как его включили, то при помощи валидного lockdown-файла удастся извлечь и медиа-файлы (фото и видео), и журнал crash logs, и файлы приложений, и свежую резервную копию (однако только пароль на резервную копию, если он установлен и неизвестен, сбросить не удастся – для этого необходим код блокировки).

Если же телефон выключен, то для доступа к данным так или иначе потребуется узнать код блокировки. Следует это из того, что раздел пользовательских данных iPhone зашифрован, а ключ шифрования вычисляется динамически на основе аппаратного ключа и тех данных, которые вводит пользователь – того самого кода блокировки. Даже если извлечь из телефона микросхему памяти, это не поможет получить доступ к информации: данные зашифрованы, доступа к ним нет. Более того: если iPhone работает под управлением iOS 11.4.1 или более новой, то очень высока вероятность, что до ввода правильного пароля не удастся даже подключить устройство к компьютеру. Точнее, с физическим подключением проблемы возникнуть не должно, но передача данных через USB будет заблокирована – не удастся даже получить информацию об устройстве и узнать номер запущенной версии iOS.

Если же на руках заблокированный телефон, который можно подключить к компьютеру, то можно сделать попытку подобрать код блокировки.

В каких случаях можно взломать код блокировки экрана

Можно ли взломать код блокировки, и если это возможно, то сколько времени это займёт? Если телефон заблокирован, а код блокировки неизвестен, многое будет зависеть от состояния устройства. Рассмотрим все возможные обстоятельства, расположив их в порядке возрастания сложности.

- На телефоне запущена старая версия iOS (до 11.4) и телефон разблокировался пользователем хотя бы раз с момента начальной загрузки. В этой весьма благоприятной ситуации есть возможность воспользоваться комплексом GrayKey или услугами Cellebrite. Скорость перебора будет высокой: 4-значный цифровой код блокировки можно подобрать менее чем за час, а скорость перебора 6-значных цифровых кодов будет высокой для первых 300,000 попыток. По достижении этого значения скорость перебора резко снизится – сработает аппаратная защита Secure Enclave.

- На телефоне запущена старая версия iOS (до 11.4) и телефон не разблокировался ни разу после включения, либо запущена версия iOS4 (неважно, разблокировался ли телефон), либо версия iOS 11.4.1 и выше (неважно, разблокировался ли телефон, но режим USB restricted mode не активировался – т.е. прошло менее часа с момента последней разблокировки устройства или телефон был подключен к цифровому адаптеру с целью предотвратить блокировку). Во всех этих случаях скорость перебора будет очень медленной: 4-значные цифровые коды блокировки могут быть взломаны за неделю, а 6-значный цифровой код можно перебирать до двух лет.

- На телефоне запущена iOS 11.4.1 или более новая; активировался режим USB restricted mode. Самый сложный сценарий. Увы, единственное, что можно сделать в таком случае – это попробовать разблокировать телефон датчиком Touch ID или Face ID либо ввести правильный код блокировки. Запустить автоматизированный перебор не удастся, как не удастся и обойти уничтожение данных после 10 неверных попыток (если эта опция включена пользователем).

Как работает взлом кода блокировки

Для современных устройств, работающих под управлением относительно свежих версий iOS 10 и 11, существует только два решения, позволяющих подобрать код блокировки экрана. Одно из них разработала компания Cellebrite, предоставляющее его в виде сервиса, доступного исключительно правоохранительным органам при наличии соответствующего постановления. Для того, чтобы взломать код блокировки, телефон нужно отправить в сервисный центр компании; а для того, чтобы понять, возможен ли перебор в принципе, вам предложат запустить специальную утилиту. Про решение от Cellebrite известно мало; компания тщательно охраняет свои секреты.

Другое решение под названием GrayKey разработала компания GrayShift. Решение поставляется правоохранительным органам и некоторым другим организациям, которые могут самостоятельно заниматься перебором паролей. Про GrayKey нам известно больше.

Решение от GrayShift не пользуется режимом DFU (именно через него удалось взломать старые iPhone), загружая агента в режиме системы. Перебор можно запустить как на устройствах, которые были разблокированы хотя бы раз после включения или перезагрузки, так и на «холодных» устройствах, которые были только что включены. При этом скорость перебора отличается даже не в разы – на порядки. Так, для устройства, которое было хотя бы раз разблокировано после загрузки, полный перебор всех паролей из 4 цифр возможен за 30 минут, но для этого же устройства, если оно было только что включено, атака на 4-значный код будет длиться до 70 дней, а взлом 6-значных цифровых паролей без качественного словаря невозможен: полный перебор займёт десятилетия (устройством даётся лишь одна попытка каждые 10 минут). Более того, с 6-значными кодами есть тонкость: после 300,000 попыток скорость перебора резко падает, и устройство переходит в режим медленного перебора.

В любом случае GrayKey может извлечь из устройства метаданные – список всех папок и файлов с размерами, плюс те файлы, которые не зашифрованы.

Необходимо учесть следующий момент. «Быстрый» перебор возможен лишь для версий iOS до 11.4.1 включительно. Если же пользователь обновил свой iPhone до iOS 12 или более новаой версии, то перебор посредством становится GrayKey невозможным. Также нужно иметь в виду, что для всех версий iOS в состоянии «Before First Unlock» (т.е. сразу после включения или перезагрузки) скорость перебора GrayKey ограничена одним паролем в 10 минут. Это означает, что устройство с 6-значным цифровым кодом блокировки (а современные версии iOS именно такой код предлагают установить по умолчанию) взломать будет практически невозможно.

Режим блокировки порта передачи данных USB Restricted Mode

Об этом режиме уже неоднократно писали, в том числе и мы на страницах официального блога. Начиная с iOS 11.4.1 устройства iPhone и iPad полностью блокируют обмен данными по протоколу USB спустя один час после того, как устройство было разблокировано или отключено от аксессуара. Скорее всего, этот режим был введён с целью противодействия комплексам GrayKey и Cellebrite, которые позволяют подобрать код блокировки устройства, используя неизвестный Apple эксплойт. Режим оказался достаточно эффективным: устройства с заблокированным портом невозможно подключить к соответствующей системе, и перебор не запускается.

Так выглядит экран iPhone, если попробовать подключить его к компьютеру или аксессуару спустя час после блокировки экрана или отключения от компьютера или аксессуара.

Можно ли обойти режим защиты USB? Во-первых, для активации передачи данных достаточно разблокировать телефон – например, при помощи отпечатка пальца (который, в свою очередь, может быть также заблокирован – см. выше). Во-вторых, срабатывание ограничения можно предотвратить, подключив телефон до истечения часа с момента последней блокировки к совместимому аксессуару (подходят далеко не все; в частности, переходник на 3.5мм аудио не сработает) даже в заблокированном состоянии. Иными словами, в процессе конфискации устройств сотруднику придётся не только поместить телефон в клетку Фарадея, но и подключить его к совместимому аксессуару (сработает, к примеру, официальный переходник Apple с Lightning на USB 3 с дополнительным портом с поддержкой зарядки). Если этого не сделать, то всего через час телефон перейдёт в защитный режим, и запустить перебор кодов блокировки не удастся.

Безопасность – бесконечная гонка. Разработчикам Apple известно о возможности обойти защитный режим USB. Компания будет пытаться создать технологию, которая будет блокировать передачу данных мгновенно после блокировки устройства. Если эта возможность войдёт в состав очередной сборки iOS (ранние признаки обнаружены в iOS 12), то передача данных по протоколу USB может быть автоматически деактивирована сразу после блокировки экрана устройства – подключать телефон к аксессуарам или компьютеру придётся в разблокированном состоянии. Для удобства пользователя сделаны исключения для переходника на 3.5мм аудио-разъём (впрочем, его подключение никак не влияет и на срабатывание USB restricted mode) и для зарядки от обычных зарядных устройств (но не от компьютерного порта).

Если телефон заблокирован, сломан или к нему нет доступа

Как можно извлечь данные из заблокированного или сломанного устройства? Примерно так же, как и из устройства, доступа к которому нет совсем: через облако iCloud. Полиция при наличии соответствующего постановления может запросить у Apple все данные из учётной записи пользователя, включая облачные резервные копии. В прочих случаях доступен другой способ: при помощи Apple ID и пароля пользователя.

Как узнать Apple ID и пароль? Можно, к примеру, запустить Elcomsoft Internet Password Breaker на компьютере пользователя и посмотреть, не найдётся ли там пароль от Apple ID или iCloud (он будет одним и тем же). Можно попробовать сбросить через почту. Обойти двухфакторную аутентификацию, если она активирована, можно получением SMS на SIM-карту, которую можно извлечь из того же iPhone. Наконец, можно поискать на компьютере пользователя так называемый маркер аутентификации, который позволит авторизоваться в облако iCloud без логина, пароля и вторичного фактора аутентификации. Разумеется, как маркер аутентификации, так и пароль от Apple ID/iCloud может найтись не в каждом случае, а SIM-карта может быть защищена собственным PIN-кодом, но если эти препятствия удалось обойти – то при помощи специализированного софта (например, Elcomsoft Phone Breaker) можно извлечь из облака следующие вещи:

- Облачные резервные копии (до двух для каждого устройства в учётной записи)

- Синхронизированные данные. Сюда включаются: история открытых в Safari страниц с историей посещений; календари; заметки; контакты; журнал звонков и все текстовые сообщения, включая iMessage (для доступа к сообщениям потребуется как пароль, так и код блокировки одного из доверенных устройств пользователя). Если у пользователя есть Mac, то могут найтись и файлы, синхронизированные с компьютера, и даже депонированный ключ для расшифровки раздела FileVault

- Если включена iCloud Photo Library – фотографии (в противном случае фотографии извлекаются из «облачной» резервной копии).

- Если включен iCloud Keychain, то извлекаются пароли пользователя от различных онлайновых ресурсов. Для этого потребуется ввести код блокировки одного из доверенных устройств пользователя.

Заключение

Как мы выяснили, наиболее уязвимыми являются устройства под управлением iOS 10-11.2.1 (т.е. не получившие обновление до iOS 11.3, вышедшее 2 декабря 2017 года); устройства с разблокированным экраном или не защищённые кодом блокировки (или код блокировки известен). Если пользователь хоть раз обновил устройство после 2 декабря 2017, потребуется использовать несколько другой подход. Если на телефоне работает iOS 11.4, то перебор кодов блокировки всегда будет медленным, а если установлена iOS 11.4.1 или более свежая версия, то требуется проявлять дополнительную осторожность во избежание перехода телефона в защитный режим USB restricted mode, блокирующий передачу данных через соответствующий порт. Если телефон заблокирован неизвестным паролем, код блокировки придётся взламывать отдельным решением GrayKey или Cellebrite (которое в случае успеха самостоятельно извлечёт все данные). Если же телефон заблокирован и работает под управлением свежей версии iOS 11.4.1, а с момента последней разблокировки или подключения к аксессуару прошло больше часа, то не помогут и эти сервисы. Массовый переход на iOS 12 означает и массовое распространение режима USB restricted mode.

Для iOS 11.4 уже найдена и подтверждена уязвимость. Jailbreak можно ожидать со дня на день. Для iOS 11.4.1 уязвимостей пока что не обнаружено, но вероятность их нахождения мы оцениваем как высокую. В iOS 12 критических уязвимостей пока не обнаружено, но вероятность её нахождения мы также оцениваем как высокую.