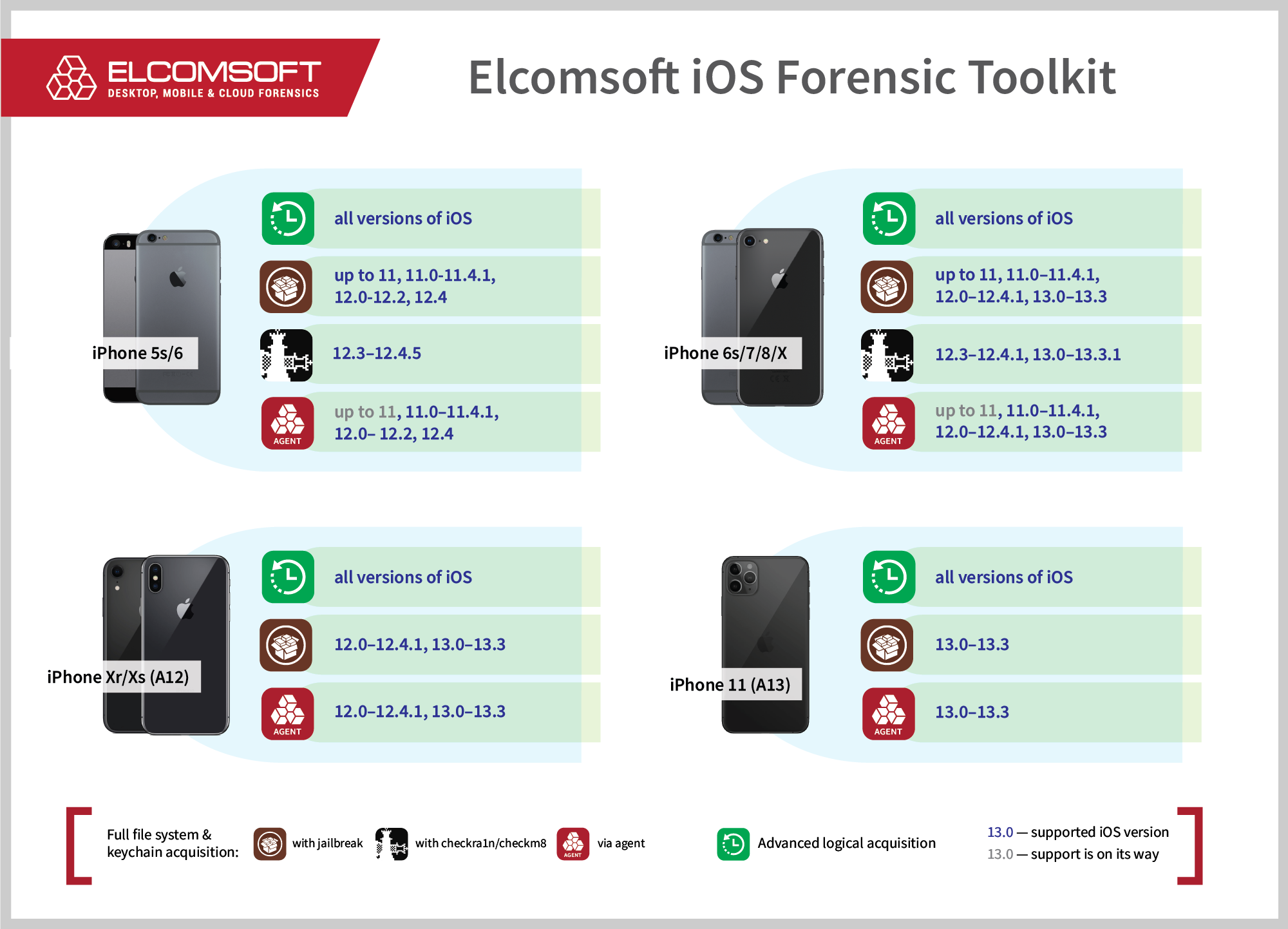

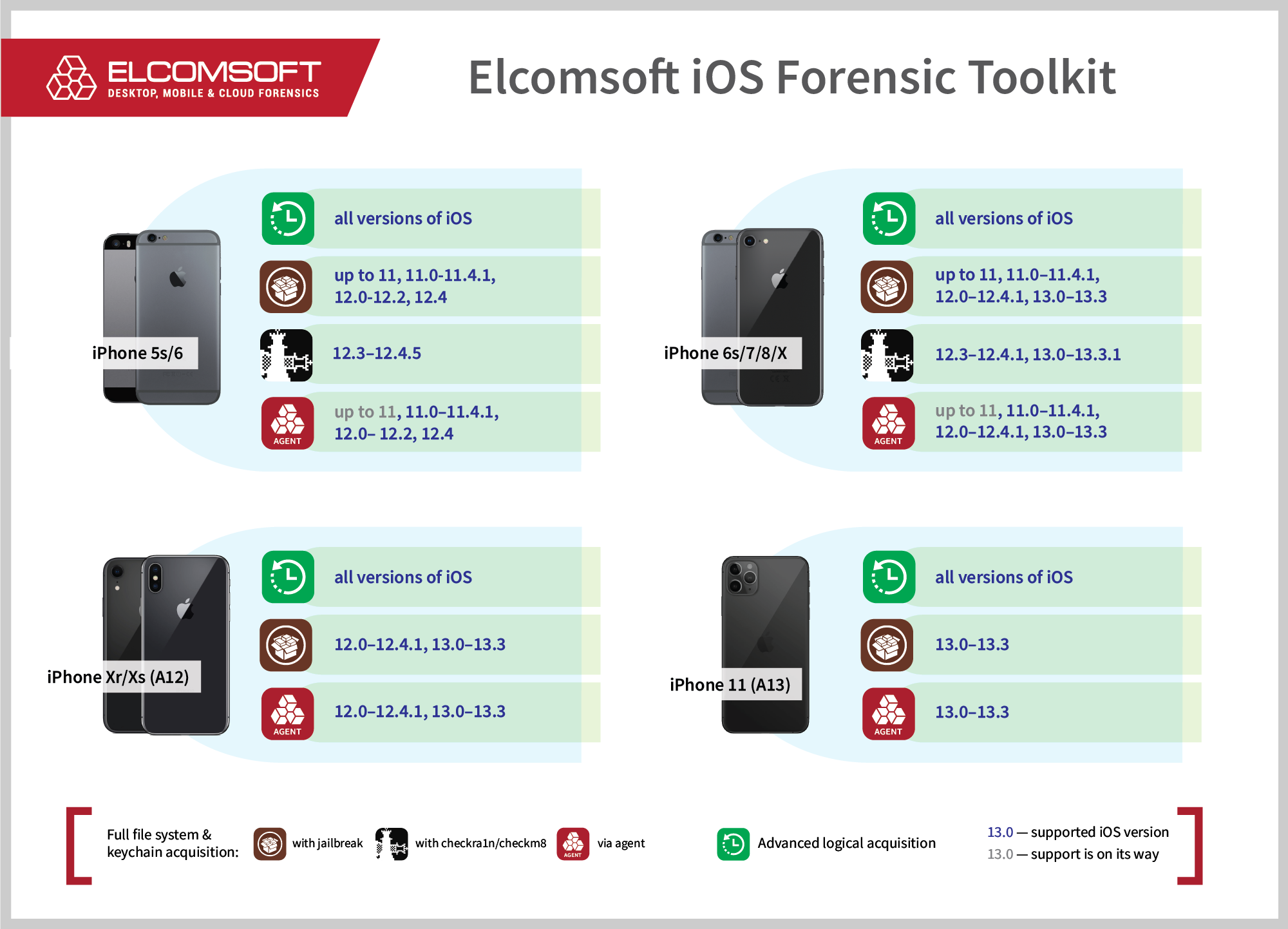

Совсем недавно мы представили новый способ извлечения данных из устройств iPhone и iPad. Агент-экстрактор — быстрый, безопасный и не требующий установки джейлбрейка способ извлечь полный образ файловой системы устройства и расшифровать все записи из Связки ключей. В свежей версии Elcomsoft iOS Forensic Toolkit мы существенно расширили список устройств, с которыми совместим агент-экстрактор. В новой версии инструментария агент-экстрактор доступен на устройствах iPhone и iPad поколений A9-A13, работающих под управлением всех версий от iOS 11.0 до iOS 13.3. Для старых моделей (iPhone 5s и 6) доступна поддержка iOS 11, 12-12.2 и 12.4. В этой статье приводится полная матрица совместимости моделей iPhone и iPad с новым методом извлечения данных.

Совместимость

Агент-экстрактор совместим со следующими комбинациями устройств и версий iOS:

- iPhone 6s до iPhone X, iPad 5 и 6, iPad Pro 1 и 2 поколений: iOS/iPadOS 11.0 — 13.3

- iPhone Xr, Xs, Xs Max, iPad Mini 5, iPad Air 3, iPad Pro 3, iPod Touch 7: iOS/iPadOS 12.0 — 13.3

- iPhone 11, 11 Pro, 11 Pro Max: iOS 13.0 — 13.3

Следующие модели поддерживаются, если работают под управлением iOS 11-12.2 и iOS 12.4:

- iPhone 5s, 6, 6 Plus

- iPad Mini 2 и 3

- iPad Air 1

Мы протестировали более 50 комбинаций устройств и версий iOS. К сожалению, некоторые комбинации аппаратного и программного обеспечения нам не удалось протестировать ввиду их отсутствия в лаборатории. В частности, работу агента на устройствах iPad Mini 4 и iPad Air 2 мы смогли протестировать с iOS 11 и iOS 12 — 12.2. В нашей лаборатории не нашлось устройств этих моделей, которые работали бы под управлением iOS 12.3, 12.4.1 и 13.

Требования

Требования достаточно просты: убедитесь, что устройство и версия iOS поддерживаются агентом-экстрактором и зарегистрируйтесь в программе Apple разработчиков (для чего это нужно). Разумеется, вам также потребуется свежая версия iOS Forensic Toolkit. Приложение достаточно просто в использовании; как его использовать с максимальной эффективностью, можно узнать, записавшись на тренинг.

Преимущества агента-экстрактора

Основное преимущество метода — его широкая совместимость с различными моделями iPhone и iPad. В будущем список поддерживаемых устройств планируется расширить как вперёд (в сторону более новых версий iOS), так и назад, в сторону iOS 10 и более старых.

Ещё одно преимущество агента-экстрактора — надёжность и безопасность. Принцип работы агента таков, что агент просто не может повредить работоспособности устройства. Худшее, что может случиться по вине агента-экстрактора — это перезагрузка устройства или ошибка при извлечении данных (справиться с ошибками поможет информация из секции «Возможные проблемы»). В редких случаях, когда агент не срабатывает с первого раза, рекомендуем просто повторить попытку.

Что насчёт лабораторной чистоты метода? Ответ зависит от того, что понимать под «лабораторной чистотой». Стандартное определение подразумевает, что лабораторно чистое извлечение данных позволяет использовать полученную информацию в качестве улик и доказательств в суде. Если пользоваться таким определением, то агент-экстрактор — действительно лабораторно чистый метод.

В то же время гарантировать абсолютную неизменность данных не может НИ ОДИН существующий метод, работающий на современных 64-разрядных устройствах iOS несмотря ни на какие заявления производителей соответствующих продуктов. Следы работы остаются всегда, как минимум — в виде записей в системных журналах.

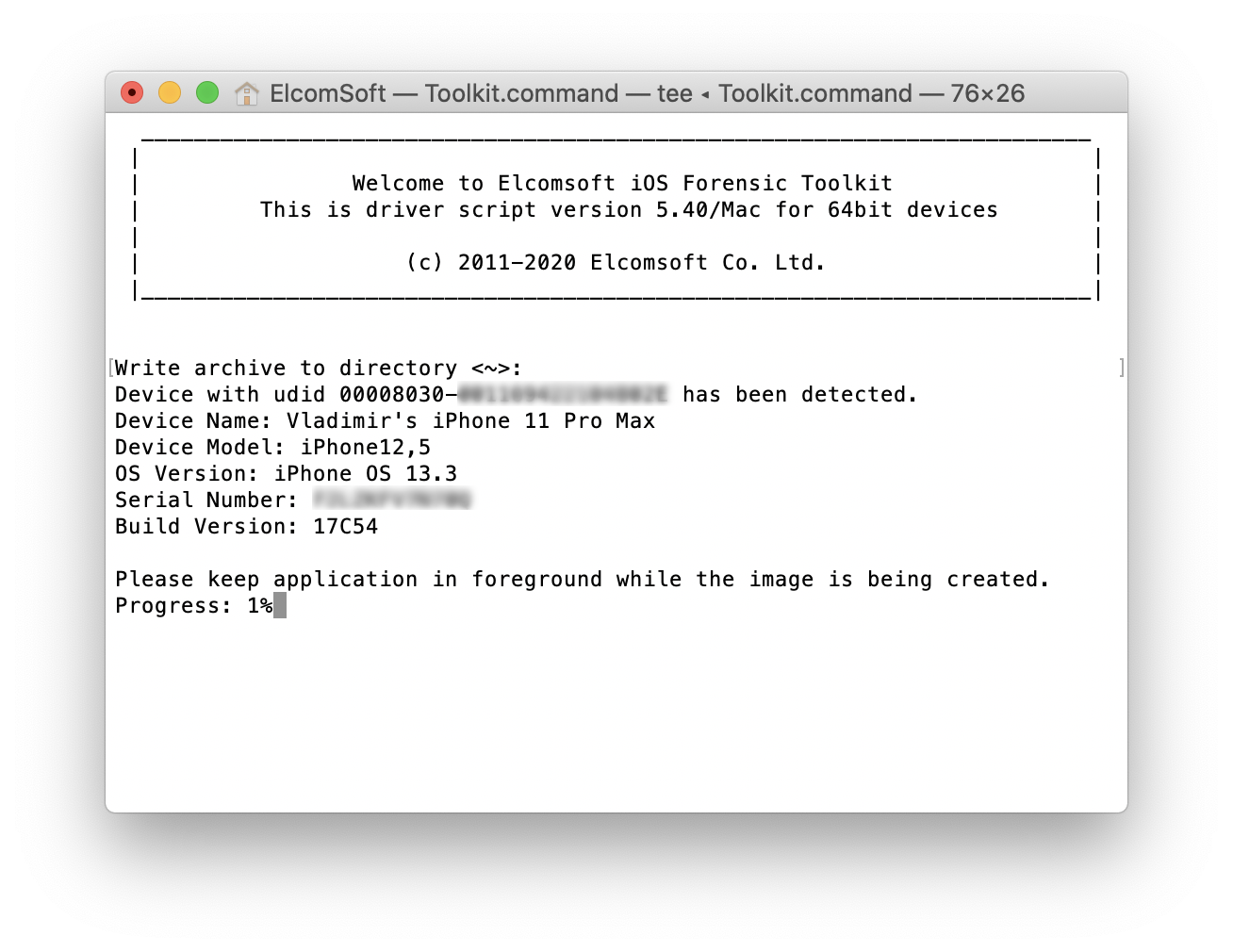

Важное преимущество метода — скорость работы, достигающая на современных моделях iPhone 2.5 ГБ/мин. Такой скорости удалось добиться, отказавшись от использования SSH и перейдя на прямую передачу данных через порт USB.

Наконец, простота использования. Нет, это всё ещё не «решение одной кнопкой»; таких в настоящее время просто не существует. Мы постарались максимально упростить и автоматизировать процесс, и продолжаем работать в этом направлении.

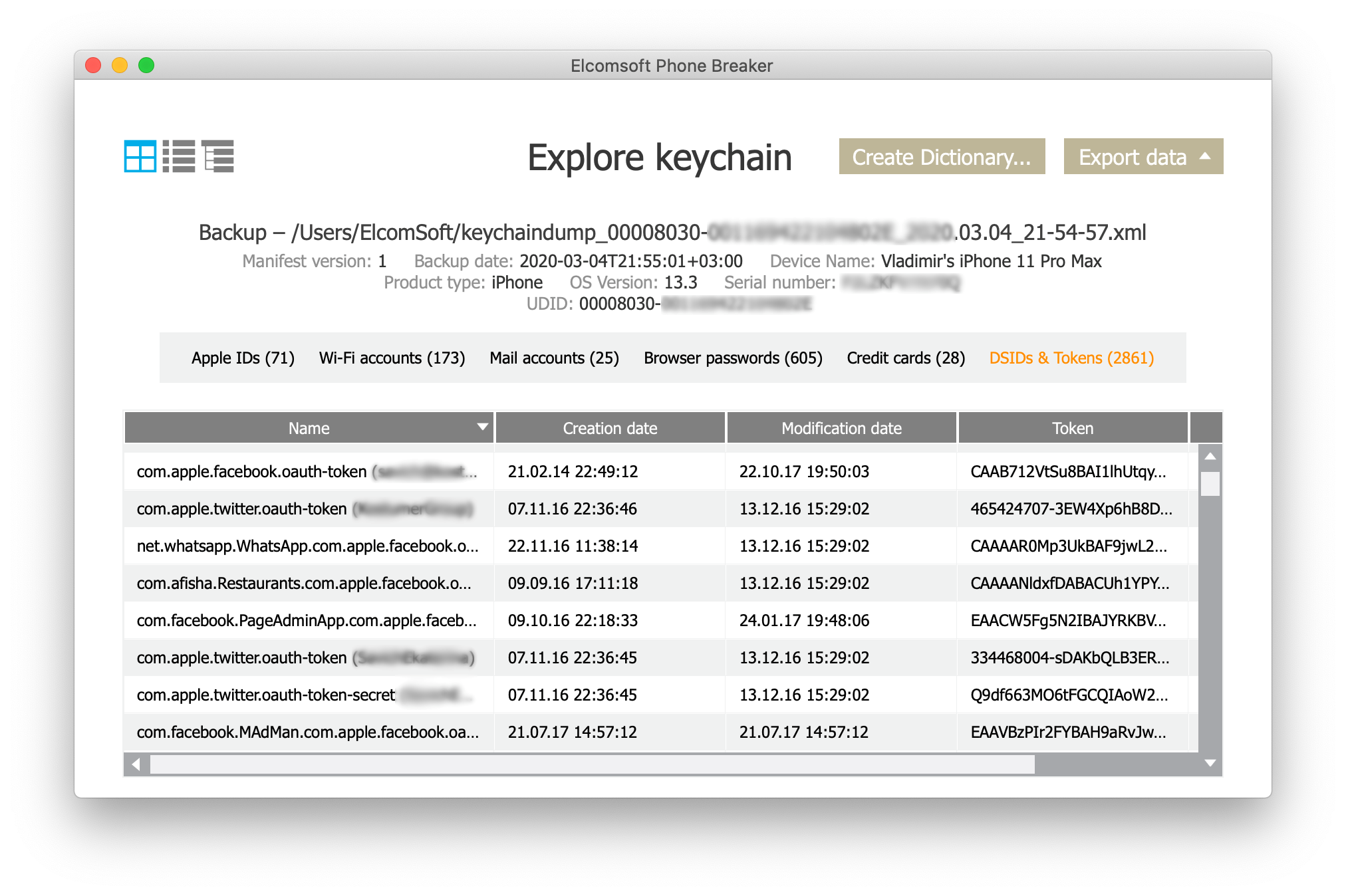

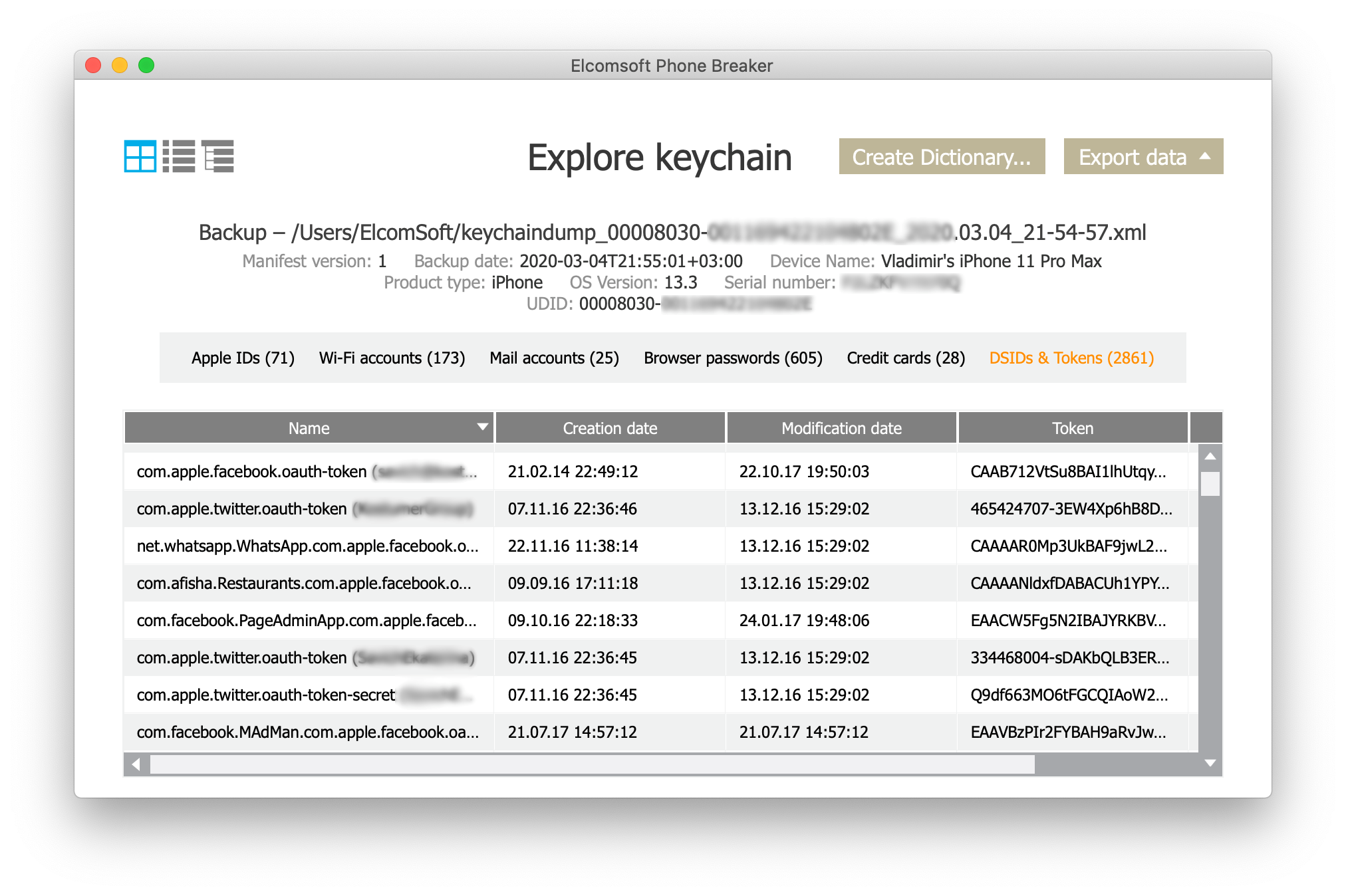

И последнее. Агент-экстрактор позволяет расшифровать все записи из Связки ключей без исключения — в отличие от других методов, основанных на расшифровке резервных копий в формате iTunes, способных вернуть лишь часть записей. Просмотреть записи из Связки ключей можно при помощи Elcomsoft Phone Breaker:

Преимущества в сравнении с использованием джейлбрейка

Извлечь образ файловой системы и расшифровать Связку ключей можно и посредством джейлбрейка, в том числе для последних моделей iPhone и свежих версий iOS.

Установка джейлбрейка — небезопасный процесс, который может привести к блокировке устройства и невозможности загрузки. Кроме того, джейлбрейк модифицирует данные на устройстве, даже если это джейлбрейк rootless.

Недостатки агента в сравнении с джейлбрейком? Их нет — разумеется, если агент совместим с требуемой версией iOS. Единственное потенциальное исключение — джейлбрейк checkra1n, о котором ниже.

В iOS 13 доступ к некоторым файлам и папкам невозможен, если используется tar через ssh. У агента-экстрактора такой проблемы не возникает.

Наконец, мы сделали агент-экстрактор совместимым и с бета-версиями iOS 11-13.3, для которых джейлбрейки, как правило, не работают.

Преимущества в сравнении с извлечением через checkm8

Возможность извлечения данных с использованием уязвимости checkm8 представляет интерес, но дьявол кроется в деталях.

Во-первых, checkm8 совместим с ограниченным количеством устройств и версий iOS. Поддерживаются iPhone 5s — iPhone X и версии iOS от 12.3 и выше. Соответственно, работа с устройствами iPhone Xr, Xs, 11 и 11 Pro (и соответствующими поколениями iPad) невозможна. Кроме того, несмотря на то, что эксплуатируется аппаратная уязвимость, джейлбрейк checkra1n (и все актуальные реализаци извлечения через checkm8) не поддерживают iOS 12.2 и более старые версии.

Во-вторых, джейлбрейк checkra1n не является стопроцентно надёжным. Несмотря на огромное количество поддерживаемых в теории устройств, их число на практике оказывается значительно меньшим. Если возникает ошибка, с ней невозможно бороться. Скорость работы? Зачастую чрезвычайно низкая из-за использования ssh и некоторых других вещей. В некоторых случаях процесс извлечения безрезультатно работал неделями.

Преимущества? Их два. Использование checkra1n/checkm8 не требует регистрации Apple ID в программе для разработчиков; доступно частичное извлечение в режиме BFU (Before First Unlock, до первой разблокировки) для устройств с неизвестным паролем. Мы поддерживаем джейлбрейк checkra1n в iOS Forensic Toolkit для частичного извлечения файловой системы из заблокированных устройств.

Как использовать. Возможные проблемы

Ознакомьтесь с инструкцией к iOS Forensic Toolkit и двумя статьями из нашего блога:

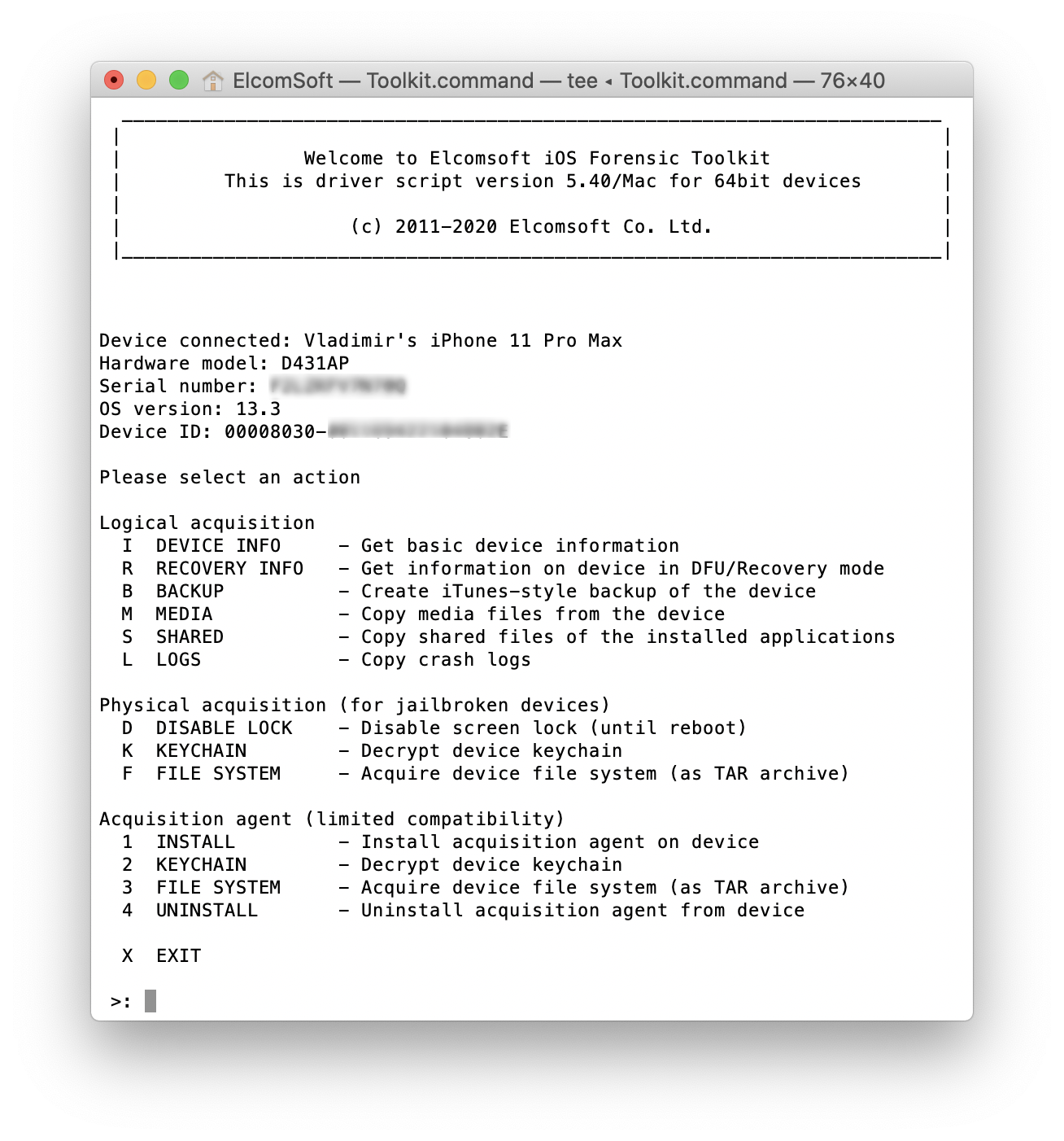

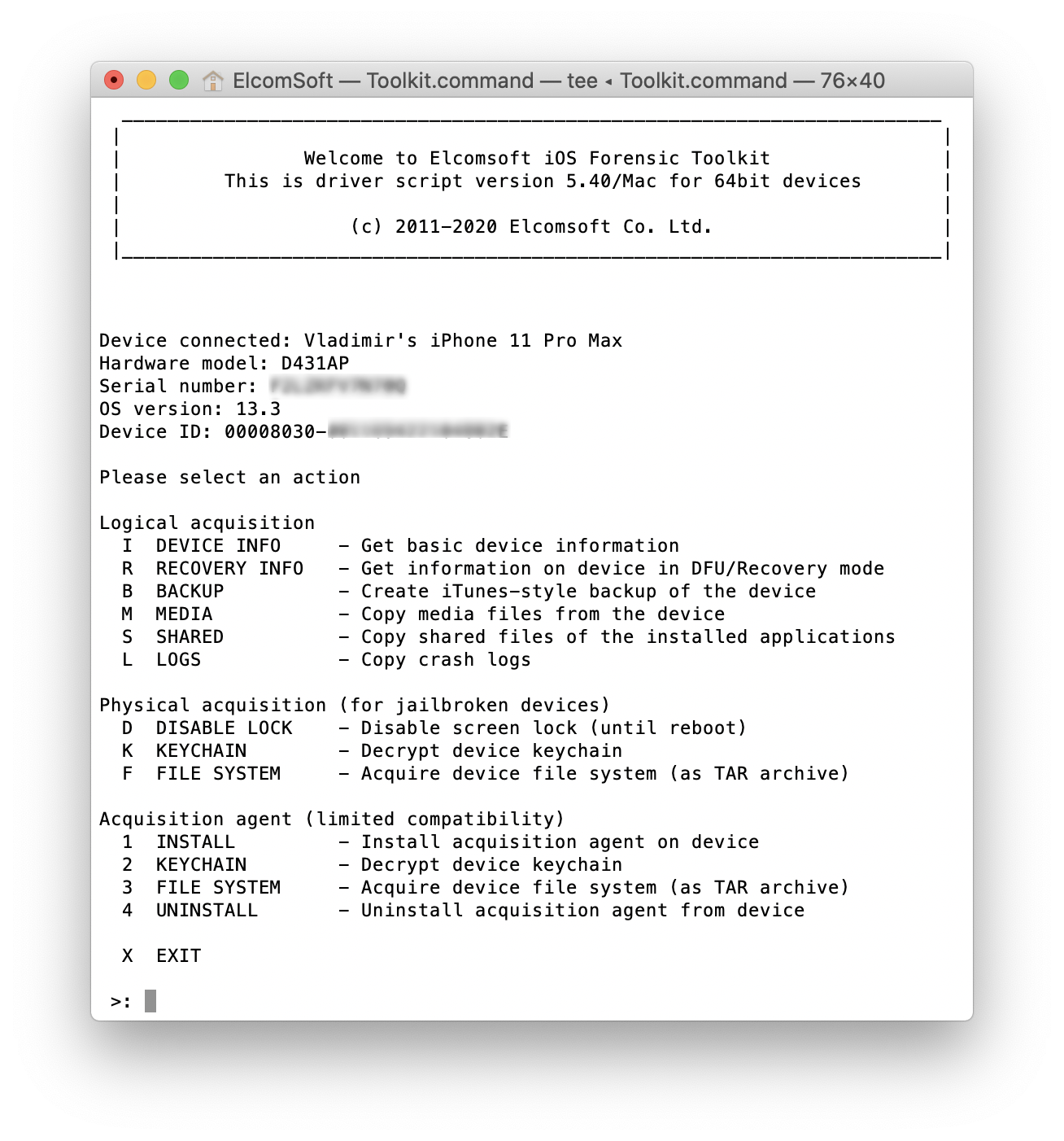

Работать с инструментарием достаточно просто. Мы описали процесс в статье Извлечение данных из iPhone без джейлбрейка (iOS 11-12):

- Переведите устройство в режим полета и подключите его к компьютеру с EIFT.

- Установить доверительные отношения (потребуется подтвердить запрос на телефоне).

- Установите агент-экстрактор через EIFT. Вам нужно будет ввести Apple ID и пароль приложения для учетной записи, зарегистрированной в программе Apple для разработчиков; затем — TeamID. Обратите внимание, что для подписи агента требуется подключение к Интернету на вашем компьютере (но не на устройстве iOS, которое должно всегда оставаться в автономном режиме).

- После установки агента отключите все подключения к Интернету на компьютере, на котором выполняется работа.

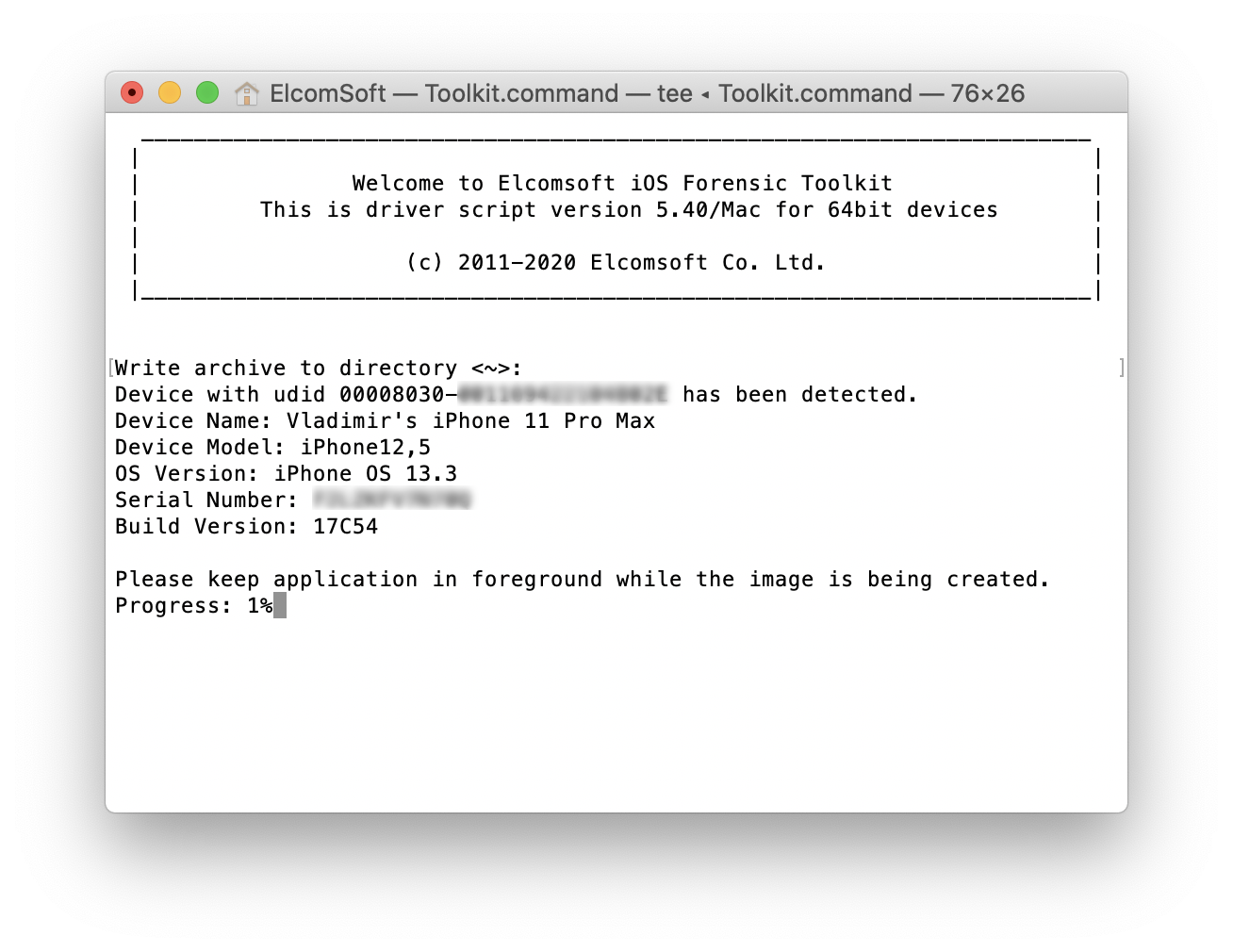

- Настройте агент-экстрактор на устройстве iOS и оставьте его работать в качестве активного приложения.

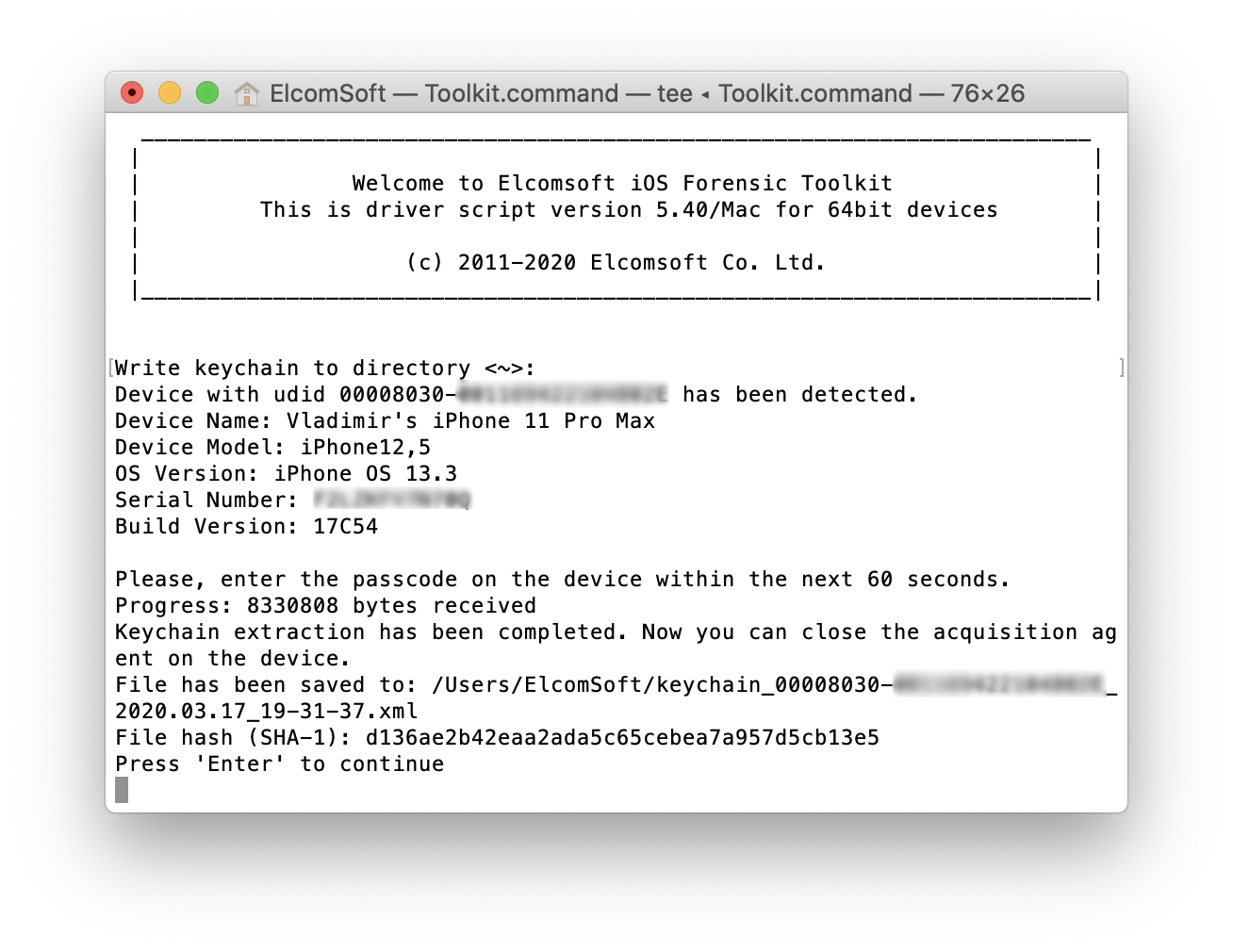

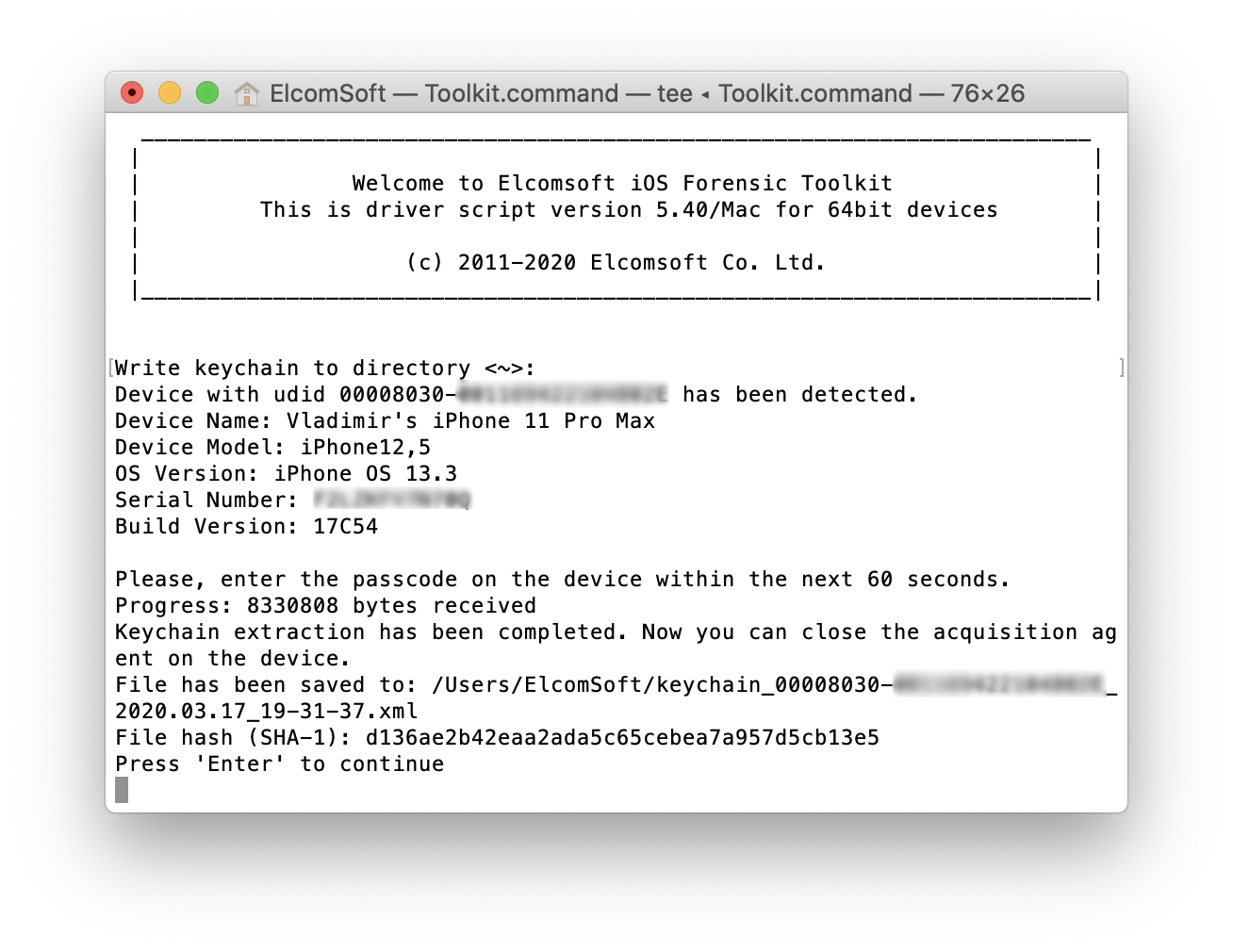

- Извлеките Связку ключей и создайте образ файловой системы. Во время извлечения Связки ключей вам нужно будет ввести пароль на устройстве.

- Удалите агент.

В случае возникновения ошибки (например, сообщения «Can’t connect to device on specified port» в EIFT), просто перезагрузите устройство. Перед тем, как запустить агент-экстрактор, подождите как минимум одну минуту после загрузки устройства.